2007.11.01

<상황 男1> 준호는 여름휴가 때 자신의 친구들과 여행을 가겠다는 여자친구 현정이에게 자신의 소니 디지털카메라를 빌려주기로 약속했다. 그런데 막상 여행을 떠난 현정이와 친구들은 휴가지에서 멋진 남자들을 만나 함께 즐거운 시간을 보냈던 것. 다시 여름휴가를 마치고 돌아온 현정이는 그 남자들과 찍었던 사진 파일들을 모두 자신의 PC로 다운로드 받은 다음 디카 속 사진 파일은 전부 삭제하고 남자친구인 준호에게 돌려주었다. 반갑게 여자친구를 만나러 나온 준호. 그러나 자신과 제대로 눈을 맞추지 못하며 당황해하는 모습의 여자친구.... 혹시 피서지에서 무슨 일이? 준호의 의혹은 커져만 가는데...

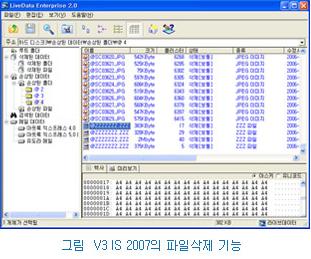

준호는 파일복구툴인 LiveData 2.0 엔터프라이즈 프로그램을 이용해 소니 메모리스틱의 사진들을 복구하기로 했다. 256MB 용량의 메모리스틱은 단순한 FAT 파티션으로 되어있고, 그림1 처럼 지워진 파일들을 빠르게 복구중이다. 지워진 파일들은 @SC03629.JPG처럼 앞 글자만 @로 바뀌어있기에 손쉽게 복구가 가능하다. 원래 파일명은 소니기종이므로 DSC03629.JPG이다.

그림 2처럼 복구도중 @ZZZZZZZ.ZZZ로 만들어진 이상한 파일이 눈에 띄었다. 헥사 모드로 파일 내용물을 읽어보니 내용물은 오로지 A4 A4 A4의 단순나열로 전부 바뀌어있었다. 도대체 어떻게 된 것일까?

<상황 女>휴가를 마치고 돌아와 뭔가 의심하는 듯한 남자친구 준호의 눈초리를 보니 마음이 다급해진 현정이. 특히 컴퓨터를 잘하고 눈치가 빠른 준호가 혹시나 파일을 복구할까 이만저만 걱정이 아닌데... 죄 짓고는 못산다고 잠도 잘 안오고... 잠시나마 다른 남자들과 놀며 다정한 포즈로 사진을 찍은 것이 후회되기 시작하는데... 이제 현정이의 선택은?

V3 IS 2007 Platinum 사용자인 현정이는 오해의 소지가 있을법한 4개의 휴가 사진들을 V3 IS 2007 Platinum의 파일 완전 삭제 기능을 사용해 7번 덮어쓰기를 하는 방식으로 말끔히 지워버린 후 디카를 돌려주었다. 삭제된 데이터는 캐시나, 스왑, 메모리등 어딘가에 흔적이 남아있을 가능성이 매우 높다. V3 IS 2007 Platinum은 백신이지만, 다양한 플래시메모리에 저장되어 있는 데이타를 영원히 복구불가능 하도록 완전삭제를 해주는데 유용하게 사용될수 있다.

소니 메모리스틱이나 CF카드, XD 카드등 플래시 메모리에서 파일을 삭제하면, 지워진 파일의 맨 앞에 있는 글자정보만을 삭제하기 때문에 사진 파일이 진짜 삭제된 것처럼 보이지만 사실은 파일명 앞자리만 @로 변경되었을 뿐 메모리스틱 내부에는 사진원본이 지워지지않은채 그대로 존재하게 된다. 현정이가 제대로 삭제하지 않으면 준호가 아닌 어느 누구라도 “파이널데이터 포토”나 “My Recovery”같은 복구소프트웨어를 이용해서 메모리스틱의 지워진 사진들을 즉시 살려낼 수 있다.

V3 IS 2007 Platinum의 개인정보보호 파일완전삭제기능은 어떠한 복구프로그램을 이용하더라도 데이타를 복구할수 없도록 의미없는 데이터를 여러 차례 덮어씌어서 “영구삭제”를 하는 것으로 이는 “포맷”과는 개념이 조금 다르다.

V3 IS 2007 Platinum의 개인정보보호 -> 파일완전삭제를 선택해서 삭제하려는 폴더나 파일을 선택한다. [고급설정]을 누르면 파일을 삭제할 수준을 지정할 수 있다. 잘못해서 D 드라이브 전체를 선택하는 잘못을 하지 않도록 주의 바란다. 일단 파일삭제가 시작되면 복구는 불가능하다.

아주 높음 : 속도는 느리지만 Peter Gutman박사의 Highest Security 메소드로 35회 덮어쓰기를 한다. 전부 공장초기화상태인 00 00 00 으로 만들어진다. 정말 강력하다.

높음: US NAS Erasure 메소드로 덮어쓰기 7회를 한다. 내용물이 전부 F5 F5 F5 로 나타난다.

보통(권장) : US DoD 5220.22-M(8-306;;E C & E) 표준 알고리즘 덮어쓰기 7회를 한다. 이후 A4 A4 A4로 나타난다. U.S Department of Defense Security Standards는 (DoD 5220.22-M, 5200.28-STD) 사용자정의의 임의문자와 횟수를 지정하여 덮어쓰기를 하는 방법으로 V3 IS 2007 Platinum 권장방식은 7회이다. 사용자가 직접 덮어쓰기 횟수를 선택하진 못한다.

낮음 : 속도가 빠르지만 US DoD 5220.22-M (8-306;;E) 표준 알고리즘 덮어쓰기 3회.

아주낮음 : SinglePass 알고리즘 덮어쓰기 1회, 헥사값 A4 A4 A4로 나타난다.

정말 중요한 데이터가 담겼던 하드디스크 내지는 기타 기록장치가 있다면 재판매나 재활용을 할 때 반드시 영구삭제를 해주어야 외부에서 데이터가 악용되는 일이 발생하지 않게 된다. 쉽게 생각할 수 있는 가장 간단한 디스크 파괴법은 영화 ‘코어’에서 보여준 것처럼 심실 제세동기로 자성체 미디어에 전기충격을 한두 방 먹이는 것이다. 자성물질들이 제멋대로 배열되므로 심장마비 걸린 데이터들을 되살릴 수 있을지는 의문이다. 메모리스틱의 파일을 완전삭제하거나, 복구하기 전 주의할 점은 FAT1과 FAT2가 틀리면 복구가 제대로 안될 수도 있으니, SCANDISK 유틸리티로 먼저 돌려서 미디어를 완벽한 상태로 만들어놓고 시도해보자.

V3 IS 2007 Platinum 파일암호화기능

현정이는 오해의 소지가 있는 사진들을 철저히 숨겨놓기 위해 V3 IS 2007 Platinum 파일암호화 기능을 이용해 암호화를 해놓았다. 준호가 집에 놀러오더라도 접근암호를 모르면 사진들을 전혀 볼 수가 없다. 사진 원본파일들은 암호화가 끝난 다음 V3 파일 완전삭제 기능으로 삭제해버렸다.

암호화 알고리즘: 파일을 암호화할 때 사용할 암호화 알고리즘을 선택할수있다. V3 IS 2007 Paltinum에서 선택할 수 있는 블록 암호화 알고리즘에는 AES128, AES192, AES256, DES, 3DES, SEED가 있다. DES는 56비트 키로 안전하지 않아 3개의 키로 3번 반복하는 3DES가 나왔으며, 현재 차세대 미국표준은 AES 이다. 국내연구진에 의한 암호화 기술이 SEED이다. 오픈소스인 RealVNC 뷰어 엔터프라이즈를 시작하면 제목줄에 128비트 AES 암호화를 사용하고 있다고 나올것이다. 이미 널리 사용중이고 검증된 암호화기술이 적용되어있다.

현정이는 얼마 전 황우석 박사와 김선종 연구원의 복제 연구 일지가 담긴 노트북을 검찰에서 회수해 연구 내용을 일부 복구시켰다던 기사가 떠올랐다. 만약 김선종 연구원이 V3 IS 2007 Platinum의 파일암호화나 파일 완전 삭제를 사용했다면 과연 검찰에선 노트북 복구가 가능했을까...?

[참고문헌]

‘Secure Deletion of Data from Magnetic and Solid-State Memory’

http://www.cs.auckland.ac.nz/~pgut001/pubs/secure_del.html

Peter Gutmann

Department of Computer Science

University of Auckland

AES

http://csrc.nist.gov/CryptoToolkit/aes/

[Tip!Tip!Tip!] V3 IS 2007 Platinum의 개인정보차단기능

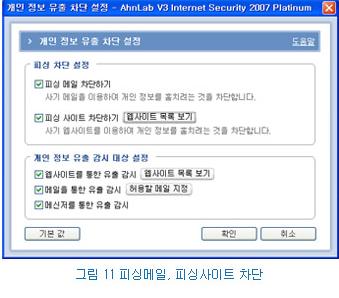

1. V3 IS 2007 Platinum에서 암호, 신용카드, 메일주소등 나만의 개인정보의 유출을 막기위한 기능이 있다. 그림 1처럼 메일주소나 통장번호를 입력하고 [개인정보감추기] 기능을 클릭해놓으면 입력데이터가 ****로 변경되서 전혀 알아볼수가 없게된다. 그러나, 증권조회용 홈트레이딩 (HTS) 프로그램중 일부는 HTS 프로그램의 로그인 창에서 암호입력 칸 자체를 암호화하지 않아 눈으로 보기엔 ****로 보이지만, 실제로는 전혀 암호화되지않은 데이터가 그대로 담겨져있는 경우가 많다. 아웃룩 익스프레스의 계정설정 부분도 그런 경우다.

눈으로 식별할수 없는 암호 “****”의 본래 값을 알아내기 위해 필자가 사용하는 툴은 Snadboy가 개발한 Revelation 2.0이 있다. Revelation 을 설치한뒤, 표적형태의 써클커서를 알아내고 싶은 **** 란으로 끌어당기면 바로 아래 창에 ****로 변형되기전의 원래 데이터가 보이게된다. 원래는 필자의 메일주소가 보여야하지만, V3 IS 2007 Platinum의 개인정보감추기 기능을 설정해놓았기 때문에 {7E39CBE1-79F9-4584-... }처럼 암호화된 값이 나타나 중요한 개인정보들을 보호해주는 것이다.

2. 회사에 출근해서 메일을 열어볼 때 마치 피싱 메일처럼 스크립트가 자동 동작해서 뭔가 정보를 다른 서버로 송신하려고 유도하는 경우가 생겼다. 그림 3처럼 V3 IS 2007 Platinum은 개인 정보유출을 감지해 차단 후에 바로 알림창을 띄워준다. [자세히보기]를 통해서 웹사이트가 차단된 원인을 알 수 있다. 알라딘의 광고메일 상단에서 자동 실행되는 스크립트가 .jsp 코드의 파라미터로 필자의 메일주소를 넣어 자신들의 서버로 전송하려했기 때문이었다.

http://211.111.219.19/filter/clickdetecter.jsp?mail=ubc24@mail.com&Campaignid=a0001

qwerty7890라는 필자의 암호를 미리 보호를 설정해두고, 피싱과 비슷한 상황을 연출하기위해서 위의 자동 스크립트에서 Campaignid=a0001 대신 Campaignid=qwerty7890로 교체하여 필자의 암호가 엉뚱한 필드에 강제 세팅되도록 적당히 고쳐보았다.

http://211.111.219.19/filter/clickdetecter.jsp?Campaignid=qwerty7890

다른 서버로 전송되기 전에 잘 막아내는지 시험하기위해 웹브라우저 주소창에 직접 입력해보면 V3 IS 2007 Platinum에서 접속을 즉시 차단하는 똑똑한 모습을 보여준다. 맘에 든다.

피싱이나 XSS 수법에도 강하다

웹브라우저의 주소창 길이가 매우 작은 점을 이용해 아이디, 패스워드, 도메인이름을 굉장히 길게 만들어서 100자도 넘는 URL을 만들어 주소창 뒤로 사라지게 만든다. 적법한 URL포맷처럼 보이게 해 사용자들을 방심하고 현혹시키는 고전적인 수법이 있다.

예를들어 yahooooooooooooo.com 이나. gooooooooooooooooooogle.com처럼 긴 도메인이름은 찾아보면 부지기수다.

적법한 URL 포맷 : http://username:password@serveraddress

프로토콜명은 ftp://로도 바꿔서 사용할수 있다.

http://www.ahnlab.com:8080@%77%77%77%2E%65%78%70%6c%6F%72%61

%74%69%6F%6e ... %70%74%3E”> V3 무료 다운로드 </a>

위의 코드처럼 사용하면 흔히 안철수연구소의 8080포트로 접속하는 것으로 생각하겠지만, 결코 해커들의 사회공학적 기법을 우습게보면 안된다. 실제로 “www.ahnlab.com”은 해커의 사이트 로그인 아이디이고, 암호가 "8080"이다. %77은 w를 나타내는 문자이므로 이어져 나오는 %77%77%77은 www가 되며, 뒤에 공격자 웹사이트 주소는 변형시켜놨기 때문에 전혀 알아볼 수 없게 만들어놓은 것뿐이다.

http://www.owasp.org/index.php/Special:Search?search=%77%77%77%2E%65%78%70%6c%6F%72%61%74%69%6F%6e 처럼 입력하면 아래쪽 Search 필드란에 %로 만들어진 코드들이 우리눈에 익은 아스키코드로 살짝 변형되어서 www.exploration 라고 해커 사이트 주소의 일부분이 보일테니 직접 입력해서 시험해보기 바란다.

과연 V3 IS 2007 Platinum에서는 이러한 변형된 코드까지도 알아서 차단할 것인가 라는 의문에서 출발해 직접 테스트를 위해 일부러 “uuuu” 이라는 문자열을 차단 등록해보았다.

http://www.owasp.org/index.php/Special:Search?search=%75%75%75%75

라고 웹브라우저에 직접 입력한다. V3 IS 2007 Platinum은 눈으로는 식별불가능한 “%75%75%75%75” 라는 문자열을 “uuuu"로 판단해줄 것인가라는 기대에 부응하듯이 바로 차단해준다.

엑셀런트! 이제 피싱 사이트도 피싱 메일도 걱정 없이 인터넷을 안전하게 사용할 수 있을 것이다.

[참고문헌] writing Secure Code 2 정보문화사 474페이지

[저자] 안철수연구소 이태희 사이버명예연구원(ubc24)

[출처] 안철수연구소 사보 보안세상 2006 9+10월호

'AhnLab Tip' 카테고리의 다른 글

| [파일자루] 백업폴더로 내 파일들을 안전하게 백업하고 복구하자 (0) | 2020.04.27 |

|---|---|

| [파일자루]웹하드보다 똑똑한 파일자루 고수되는 사용팁 (0) | 2020.04.27 |

| 안철수연구소, ‘TS 엔진’으로 교체되면 뭐가 달라지죠? (0) | 2020.04.27 |

| [빛자루 팁] 개발자가 소개하는 빛자루의 '그레이제로' 사용법 (0) | 2020.04.27 |

| [V3 팁] V3 IS 2007 Platinum 마우스 오른쪽으로 간편하게 검사하기 (0) | 2020.04.27 |