2013.02.12

카카오톡 업데이트 파일로 위장한 모바일 악성코드가 유포되고 있어 사용자들의 주의가 요구된다.

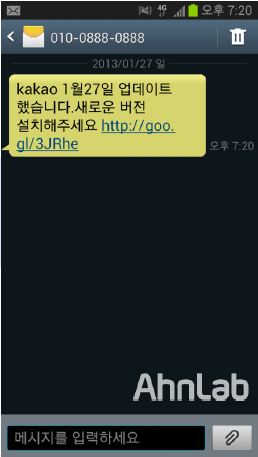

해당 악성 애플리케이션(이하 앱)은 [그림 1]과 같은 문자메시지를 이용해 불특정 다수에게 전파된 것으로 확인됐다. 카카오톡을 사칭해 사용자들이 앱을 다운로드하도록 유도한 것이다.

[그림 1] 문자를 사칭해 유포되는 악성코드

이 악성 앱은 WIL Vol.39 ‘국내 타깃 안드로이드 악성코드’에서 언급한 ‘구글 Play 스토어’ 사칭 악성 앱과 SMS 문구만 다를 뿐 그 방법이 매우 유사하다.

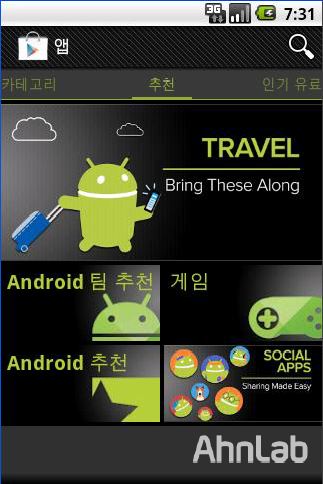

문자메시지에 포함된 URL로 다운로드한 앱은 ‘google.apk’라는 악성파일이다. 안드로이드 기반의 모바일에서 설치할 경우 [그림 2]와 같은 화면이 나타난다. 여기서 주의 깊게 살펴볼 것은 카카오톡 앱을 사칭했지만 실제로 설치된 앱은 구글 앱스토어(App Store) 아이콘을 위장하고 있다는 점이다.

[그림 2] 악성 앱 설치화면

설치된 앱을 실행하면 [그림 3]과 같이 Play Store 화면과 동일한 화면이 보이기 때문에 사용자는 악성코드가 동작 중인지 알기 어렵다.

[그림 3] 악성 앱 실행화면

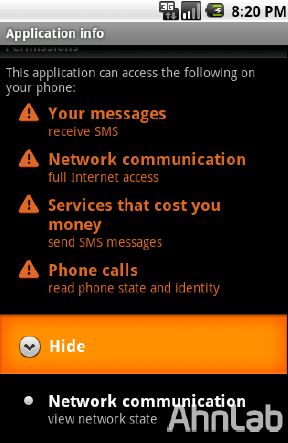

해당 악성코드가 사용하는 퍼미션 정보는 [그림 4]와 같다.

[그림 4] AndroidManifest.xml 파일 내 권한 정보

메시지, 네트워크 통신, 전화 통화, 요금이 부과되는 서비스 등의 권한 정보를 사용한다.

[그림 5] 악성 앱의 요구 권한

악성코드 제작자들은 이 같은 문자메시지를 이용하는 방법으로 불특정 다수에게 악성코드를 유포하고 있다는 점에서 사용자들은 앱을 설치할 때 다른 사용자의 평판 정보와 앱의 권한 정보 등을 확인하는 습관을 가질 필요가 있다.

해당 악성코드는 V3 제품을 통해 진단 및 치료가 가능하다.<Ahn>

'AhnLab 보안in' 카테고리의 다른 글

| V3 Mobile, 글로벌 테스트서 첫 인증 획득 (0) | 2020.04.16 |

|---|---|

| 제로데이 취약점 가진 문서 파일 발견 (0) | 2020.04.16 |

| 공인인증서 ‘안전’ 사용 백서! (0) | 2020.04.16 |

| ‘이것’을 주의하라!…안랩, 2013년 보안 위협 전망 (0) | 2020.04.16 |

| 골칫덩이 PC, 'PC주치의 컴퓨터'면 걱정 끝?! (0) | 2020.04.16 |