2013.02.19

최근 수도권 대학교의 학생 개인정보가 담긴 한글 문서에서 제로데이(0-day) 취약점이 발견됐다. 지난해 12월 13일에 업데이트된 한컴오피스2010 제품의 최신 버전(8.5.8.1316)에서 해당 문서 파일을 열면 제로데이 취약점을 악용한 악성코드가 설치되는 것이다.

[그림 1] 한컴 오피스 자료실 게시판

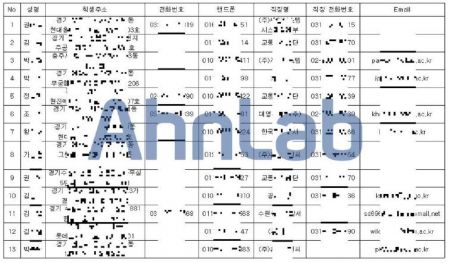

해당 문서 파일에는 [그림 2]와 같이 105명의 개인정보(성명, 학생 주소, 전화번호, 핸드폰 번호, 직장명, 직장 전화번호, E-mail)가 들어있었다. 시·도·구청, 공단, 경찰서·청과 같은 공공기관과 국내 유명 기업 및 학교와 같은 각계각층의 개인 정보도 포함돼 있었다.

E-mail 주소는 대부분 특정 대학교의 메일 주소로 해당 대학교의 직원, 학생들에 대한 정보로 추정된다. 이 문서는 1월 16일에 작성한 것으로 이후 공격자에 의해 다양한 방법으로 유포됐을 것으로 추정된다.

[그림 2] 한글 문서 내용

제로데이 취약점이 있는 해당 문서 파일을 열 경우 아래와 같이 파일을 생성하고 레지스트리키를 생성해 w32time.exe 파일이 Windows Time 이름으로 서비스에 등록되어 시스템 시작 시 자동 실행된다.

[파일생성]

C:\Documents and Settings\[사용자계정명]\Local Settings\Temp\HncUpdate.exe

C:\Documents and Settings\[사용자계정명]\Local Settings\Temp\~df1.tmp(랜덤파일명)

C:\Documents and Settings\[사용자계정명]\Local Settings\Temp\~df2.tmp (랜덤파일명)

C:\Documents and Settings\[사용자계정명]\Local Settings\Temp\~df3.tmp(랜덤파일명)

C:\WINDOWS\system32\w32time.exe

[레지스트리 생성]

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\w32time\ImagePath

"C:\WINDOWS\system32\w32time.exe-k”

[그림 3] Windows Time 서비스 등록 상태

[그림 4] 제로데이 한글 파일구성도

w32time.exe 파일이 실행되면 아래 URL에서 파일을 다운로드받아 PE 파일 여부를 검사한 후 실행한다.

hxxp://www.cl*****e.co.kr/upload/design/body_bg.gif

hxxp://m*****r.com/images/titles/menu.gif

hxxp://www.d*****h.com/boards/board_files/adhere.jpg

위 URL의 파일은 현재 GIF 포맷 파일로 정상 이미지 파일이라 실행이 되지는 않지만, 공격자에 의해 해당 파일이 다른 악성 파일로 교체되면 키로깅이나 백도어가 설치될 수 있어 주의가 필요하다.

한글과컴퓨터는 이번에 발견된 제로데이 취약점의 해결된 버전을 2월 6일에 업데이트해 배포했다. 따라서 해당 취약점을 악용한 악성코드 감염을 예방하기 위해서는 아래와 같이 한컴 자동 업데이트를 적용하거나, 한글과컴퓨터 홈페이지에서 최신 버전을 업데이트 하면 된다. <Ahn>

*이어지는 자세한 내용은 안랩홈페이지를 참조하세요.

'AhnLab 보안in' 카테고리의 다른 글

| [Special Report] APT 대응, 승패는 ‘분석’에 달렸다 (0) | 2020.04.16 |

|---|---|

| V3 Mobile, 글로벌 테스트서 첫 인증 획득 (0) | 2020.04.16 |

| 카카오톡 사칭 악성 앱, 문자메시지로 유포 (0) | 2020.04.16 |

| 공인인증서 ‘안전’ 사용 백서! (0) | 2020.04.16 |

| ‘이것’을 주의하라!…안랩, 2013년 보안 위협 전망 (0) | 2020.04.16 |