2011.11.08

안녕하세요. 안랩인입니다. 컴퓨터를 사용하거나 분석하다 보면 가끔 파일들이 실제 어디에 있는지 궁금할 때가 많습니다.. 하지만 파일이 존재하는 장소를 친절하게 알려주는 곳은 없었다. 책을 들여다보아도 그 광대한 분량과 많은 정보 속에서 핵심만 확인하고, 파일의 위치를 찾는 것은 매우 어려운 작업이 아닐 수 없습니다.

대체 내가 저장하는 파일은 어디에 있는 것일까요?

특히, 파일 시스템 포렌식을 진행할 때 파일이 어디에 있었는지 증명하는 것은 매우 중요한 일입니다. 만약 검증되지 않은 도구를 사용하여 잘못된 결과를 보고하게 되면 증거로 채택되지 않기 때문입니다. 이러한 오류를 범하지 않기 위해, 이번호에서는 NTFS를 통해 파일의 위치를 확인하는 법과 그러한 파일을 이미지에서 복구하는 법을 알아보겠습니다.

Ⅰ. 파일은 어디 있지?

파일들은 디스크 안에 저장됩니다. 여러 가지 정보는 코드별로 다양하게 산재돼 있으며, 숫자와 문자가 겹쳐져 있습니다. 많은 정보가 들어있는 디스크에는 일종의 길이 놓여 있습니다. 택배 기사들이 배송표를 보고 물건을 배달하듯이, 디스크도 이와 같은 과정을 거쳐 파일을 저장합니다.

택배 기사들이 이동하기 위해 확인하는 것은 지도와 주소입니다. 주소를 보고 어느 거리에 있는지 확인한 후에 지도를 보면서 정확한 위치를 찾습니다.

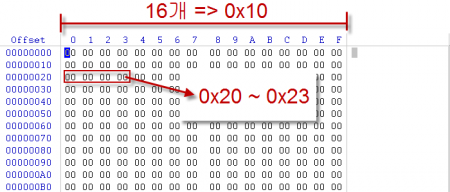

디스크도 마찬가지입니다. 디스크 주소는 오프셋(offset)이라는 값으로 표현하기도 한다. 일반적으로 16진수를 사용하며, 사용자가 해당 정보를 쉽게 확인하기 위해 10진수로 변경하기도 합니다. 헥스에디터(Hex editor)로 디스크를 열어보면, 아래와 같이 헥스 코드(Hex Code)로 가득 찬 내용을 확인할 수 있습니다. 헥스 코드가 담긴 구간에는 정해진 정보가 삽입되므로 그 구간에 대한 정보를 확인해가면서 파일이 어디에 있는지 확인해 보겠습니다.

만약 파일 크기 정보가 0x20~0x23이라면, 해당하는 오프셋으로 움직여서 적혀있는 헥스 코드를 확인하면 됩니다. 그리고 해당 구간에 적혀있는 값은 리틀 엔디언(Little Endian) 속성으로 거꾸로 읽어서 확인해야 합니다. 예를 들어 0x20~0x23에 0x00 0x04 0x00 0x00이라고 하면, 값은 0x400이라는 의미이다. 해당 값을 10진수로 변경하면 1024라는 값이 나옵니다.

[그림 1] 오프셋으로 표현된 디스크 주소

Ⅱ. 이미지 만들기

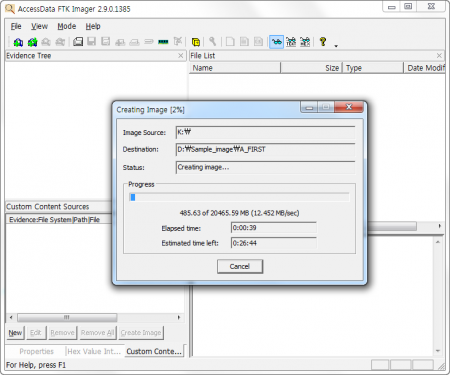

디스크의 구간별 속성과 파일의 위치를 파악하기 위해서 이미지 파일을 만듭니다. 해당 섹션은 Write Blocker를 통해서 무결성을 유지한 채 작업이 되었습니다. 이미지를 만드는 순서는 아래와 같습니다.

<테스트 이미지 만들기 순서>

1. 가상 머신으로 OS 설치 : 윈도우 7, XP 등 (가상 머신은 VMware나 Virtual Box 등이 있습니다.)

2. 디렉터리 생성 : 사용자가 알기 편한 디렉터리(예 : C:\dorumugs\)

3. 디렉터리에 파일 생성 : 가능한 700바이트가 넘는 파일을 선택

4. 디스크 이미징 : 파일 포맷은 E01(Encase 이미지 확장자)로 하였습니다.

dorumugs라는 폴더에 FIRST.jpg라는 파일을 생성하였습니다. 해당 파일을 확인해보면, 아래 이미지와 같습니다.

이미지는 Network Write Blocker인 F-response를 사용, 무결성을 보장하였으며, FTK imager를 사용하여 E01 포맷으로 디스크를 이미지화하였습니다.

[그림 2] F-response

[그림 3] FTK Imager

그 외의 방법으로는 nc.exe를 사용하여, 디스크 이미징하는 것을 추천한다. 사용 방법은 아래와 같습니다.

분석가 PC : nc.exe -lvp 8080 > A_FIRST.RAW

대상 PC : dc3dd if=\\.\Physicaldrive0 | nc.exe 172.16.97.180(분석관_IP) 8080(분석가가_Open한_Port) -w 3

* 더 자세한 내용은 안랩 홈페이지 를 참고해 주시기 바랍니다. <Ahn>

'AhnLab Inside' 카테고리의 다른 글

| 판교사옥 SNS 이용자 초청 '오픈하우스데이' (0) | 2020.03.30 |

|---|---|

| 가래떡데이를 아시나요? (0) | 2020.03.30 |

| 안철수연구소 판교사옥을 소개합니다! - ④ (0) | 2020.03.30 |

| AhnLab CORE 2011, SW개발 노하우 ‘따로 또 같이’ (0) | 2020.03.30 |

| 판교역에서 안철수연구소 오는 길 (0) | 2020.03.30 |