아직 공식 보안 패치가 나오지 않은 상태에서 MS 인터넷 익스플로러 취약점이 공개되고, 이를 이용하는 악성코드가 제작된 ‘제로 데이 공격’으로 전세계가 공포에 휩싸인 가운데 안철수연구소는 이에 대한 긴급 대응 방안을 발표했다.

안철수연구소(대표 김홍선 www.ahnlab.com)는 최근 MS 인터넷 익스플로러(5.01부터 8.0 베타2까지 해당)의 보안 취약점을 공격하는 악성코드가 중국에서 다수 제작되고, 이 악성코드를 유포하는 웹사이트 및 이메일 유포 사례가 국내에서도 다수 발견돼 주의를 당부했다. 아울러 MS의 공식 보안 패치가 나오지 않은 상태에서 피해를 예방할 수 있는 방법을 안내했다.

이 취약점은 12월 10일 새벽 중국에서 처음 발견됐으며, 거의 동시에 해당 취약점을 공격하는 스크립트 악성코드인 ‘멀트(JS/Mult)’ 및 변형이 발견됐다. 현재 중국, 대만, 유럽 등지에서 동시 다발적으로 해당 취약점을 악용하는 악성코드가 발견되고 있다. 보안에 취약한 웹사이트를 해킹해 ‘멀트’와 변형을 삽입해 유포하고 있다. 국내에서도 악성코드가 숨겨진 웹사이트가 발견됐으며, 이메일에 악성코드 유포 사이트 주소를 보내는 사례가 보고되었다.

‘멀트’와 변형이 PC에 설치되면 온라인 게임 계정을 몰래 유출하는 트로이목마(Win-Trojan/OnlineGameHack 또는 Dropper/OnlineGameHack)를 다운로드 및 실행한다.또한 중국 언더그라운드에서는 ‘멀트’와 변형을 자동으로 제작하는 툴이 발견되어 단기적으로 많은 변형이 양산될 것으로 예측된다.

이번에 발견된 인터넷 익스플로잇의 XML 파싱 취약점을 제거하기 위해서는 마이크로소프트에서 제공하는 공식 보안 패치를 적용해야 한다. 그러나 현재 공식 보안 패치가 발표되지 않은 상황이다. 사용자는 인터넷 사용을 유의하고 보안 제품을 사용하거나 수동으로 인터넷 익스플로러 설정 등을 변경함으로써 피해를 막을 수 있다.

첫째, 신뢰하지 않는 웹사이트 접속을 가급적 삼가고, 신뢰하지 않은 사용자에게 온 메일이나 웹사이트는 방문하지 말아야 한다.

둘째, 보안 제품으로는 안철수연구소가 제공하는 위험 사이트 차단 무료 서비스인 ‘사이트가드’(http://www.siteguard.co.kr/sg_website/index.html)를 사용하면 의심스럽거나 신뢰할 수 없는 웹 사이트 접속을 차단해준다. 또한 해당 취약점을 악용하는 악성코드는 무료 백신 ‘V3 Lite’’와 PC주치의 개념 유료 서비스인 ‘V3 365 클리닉’ 등의 V3 제품군으로 진단/치료할 수 있다. 기업에서는 ‘트러스가드 UTM’과 ‘앱솔루트 IPS’ 등의 네트워크 보안 제품군으로 네트워크로 전송되는 악의적인 패킷을 차단할 수 있다.

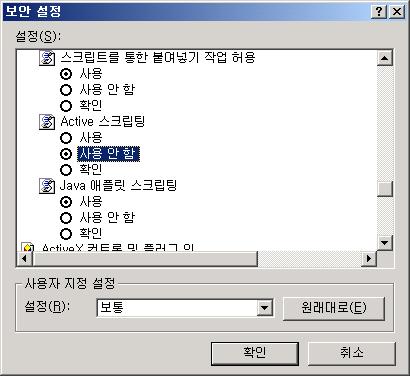

셋째, 인터넷 익스플로러 설정을 변경해 예방할 수 있다. 즉, 인터넷 익스플로러의 ‘도구’->’인터넷 옵션’ 메뉴를 열어 ‘보안’->‘인터넷’ 메뉴에서 ‘사용자 지정 수준’ 버튼을 누른 후 ‘보안 설정’ 창에서 ‘Active 스크립팅’을 ‘사용 안 함’으로 설정해두면 된다. (그림 1, 2)

넷째, 데이터실행방지(DEP) 기능 설정을 변경해 감염을 예방할 수 있다. 기본설정 되어 있는 Windows 프로그램 및 서비스에서 모든 프로그램 및 서비스로 변경하면 된다.(그림 5)

[그림 1] ‘인터넷 옵션’ 창에서 ‘사용자 지정 수준’ 버튼을 누른다.

[그림 2] ‘Active 스크립팅’을 ‘사용 안 함’으로 변경한다.

넷째, Oledb32.dll의 사용 해제를 통해 예방할 수 있다. 이번 인터넷 익스플로러에서 발견된 취약점에서 주요하게 문제가 되는 Oledb32.dll 파일을 사용 해제한다. 그러나 OleDB32.dll의 사용을 해제하면 OLE DB의 데이터 접근이 제한될 수 있다.

Oledb32.dll 사용을 해제하려면 윈도 ‘시작’->‘실행’ 창에서 ‘CMD’라고 입력한 후 ‘명령 프롬프트’ 창에서 Regsvr32.exe /u “Program Files\Common files\System\Ole DB\oledb32.dll”이라고 입력한다(그림 3). 이후 MS에서 공식 보안 패치가 나오면 패치를 적용한 후 사용 해제를 원 상태로 돌려야 한다. 방법은 윈도 ‘시작’->‘실행’ 창에서 ‘CMD’라고 입력한 후 ‘명령 프롬프트’ 창에서 Regsvr32.exe “Program Files\Common files\System\Ole DB\oledb32.dll”이라고 입력하면 된다(그림 4).

[그림 3] Regsvr32.exe을 통한 Oledb32.dll 사용 해제

[그림 4] Regsvr32.exe을 통한 Oledb32.dll 사용 적용

다섯째, 데이터 실행 방지 설정으로 예방할 수 있다. 윈도 제어판에서 ‘시스템’ 메뉴를 열어 ‘고급’->’성능’에서 ‘설정’ 단추를 눌러 ‘데이터 실행 방지’에서 ‘데이터 실행 방지를 사용하고 사용자가 직접 선택한 항목을 제외한 모든 프로그램 및 서비스에 사용’을 선택한다(그림5).

[그림 5] 데이터 실행 방지(DEP) 옵션 변경 적용

'AhnLab News' 카테고리의 다른 글

| 2008.12.19 안철수연구소, 무료 백신 ‘V3 Lite’ 정식 서비스 (0) | 2020.03.25 |

|---|---|

| 2008.12.18 안철수연구소, 경기대 차세대 통합보안 구축으로 안전한 대학 환경 선도 (0) | 2020.03.25 |

| 2008.12.15 안철수연구소, 아름다운 토요일 등 훈훈한 나눔으로 연말 보낸다 (0) | 2020.03.24 |

| 2008.12.11 안철수연구소, V3 365 PC주치의 구매 고객 대상 '사랑의 쌀 나누기' 캠페인 개최 (0) | 2020.03.24 |

| 2008.12.10 안철수연구소, 보안 세미나에서 ‘보안 이슈 및 전망’ 발표 (0) | 2020.03.24 |