2012.03.29

일반적으로 전자 서명은 특정 기업이나 단체에서 해당 파일은 자신들에 의해 개발 및 제작된 것이며 위, 변조가되지 않았다는 것을 증명하는 용도로 사용되고 있습니다.

이러한 전자 서명을 최근 몇 년 전부터 악성코드들은 보안 제품을 우회하기 위한 목적으로 전자 서명(Digital Signature)를 파일에 사용하기 시작하였습니다. 여기서 사용되는 전자 서명들 대부분이 특정 기업이나 단체로부터유출된 정상 전자 서명임으로 해당 정보를 이용해 정상 파일로 오판하도록 하고 있습니다.

이러한 악성코드의 전자 서명 악용 사례들로는 2011년 제우스(Zeus) 악성코드가 캐스퍼스키(Kaspersky)의 전자 서명을 도용한 사례와 2010년 7월 특정 포털에서 배포하는 정상 파일로 위장한사례가 존재합니다.

이러한 전자 서명을 악용한 악성코드 유포 사례가 최근 캐스퍼스키 블로그 "Mediyes - the dropper with a valid signature"를 통해 공개 되었습니다.

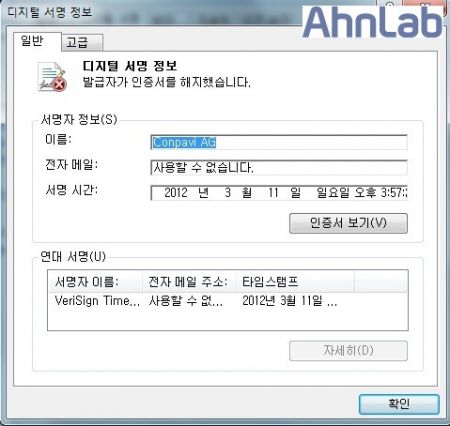

해당 악성코드는 ASEC에서 확인한 아래 이미지와 같이 Conpavi AG 라는 스위스 업체의 전자 서명을 도용하고 있습니다.

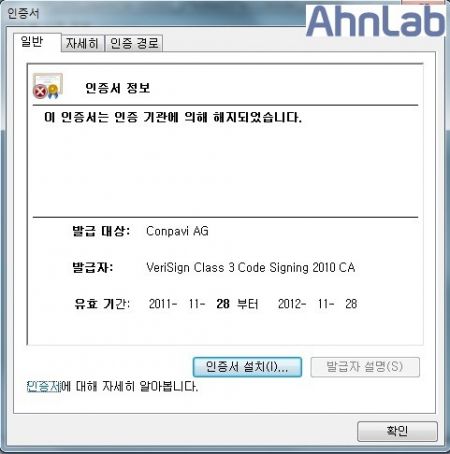

그리고 발급된 전자 서명은 아래 이미지와 같이 2011년 11월부터 2012년 11월까지 사용할 수 있도록 기한이 유효한 정상적인 전자 서명이었습니다.

이렇게 기업이나 단체의 전자 서명을 악성코드의 도용하는 사례들이 증가함에 따라 기업이나 단체에서는 전자 인증서 발급과 관련된 개인키(Private Key) 관리에 주의를 기울이고, 만약 유출된 사실이 확인된다면 전자 인증서를 폐기하고 새로 발급해야 전자 서명의 도용 사례를 막을 수가 있습니다.

이번 스위스 기업의 전자 서명을 도용한 악성코드들은 V3 제품군에서 다음과 같이 진단합니다.

Win-Trojan/Mediyes.628544

Win-Trojan/Mediyes.436224

<Ahn>

* 더 자세한 내용은 ASEC홈페이지를 참고하세요.

'AhnLab 보안in' 카테고리의 다른 글

| 언론사 VS 파일 공유, 어떤 사이트가 더 위험할까? (0) | 2020.04.15 |

|---|---|

| 안랩에서 알려주는 앱과 악성코드 선별 방법 (0) | 2020.04.15 |

| 안랩에서 알려주는 허위 안드로이드 마켓으로 유포되는 악성코드 (0) | 2020.04.15 |

| 안랩에서 알려주는 DDoS 공격 기법의 진화 (0) | 2020.04.15 |

| 안랩에서 알려주는 앱보다 많은 모바일 악성코드의 '위협' (0) | 2020.04.14 |