2012.03.10

안녕하세요. 안랩인입니다. 2009년 7∙7 DDoS, 2011년 3∙4 DDoS. 역사상 유례가 없는 두 차례의 대규모 DDoS 공격은 기억하고 싶지 않은 과거입니다. 하지만 과거의 오류를 개선해 미래 발전의 자양분으로 사용한다면, 의미없는 과거란 없는 것이다. 이 DDoS 공격 사례들은 정부기관과 기업들은 물론, 개인에게도 시사하는 바가 큽니다. 두 사례를 반면교사로 삼아 점점 교묘해지는 보안 위협에 철저히 대비하기 위해, 3∙4 DDoS 발생 1주년을 맞아 두 사건을 재조명해보겠습니다.

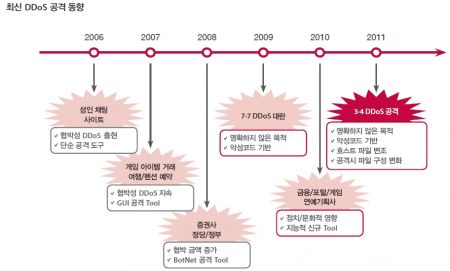

DoS(Denial of Service)가 DDoS(Distributed Denial of Service)로 진화하면서 그 공격 기법과 공격 대상도 다변화하고 있습니다.

과거 DDoS 공격자들은 자신의 해킹 기술을 과시하거나 인터넷 쇼핑몰•성인물 웹 사이트 등을 대상으로 금전적인 대가를 요구하는 경우가 많았습니다. 그러나 점차 정치적인 목적을 달성하기 위한 핵티비즘(Hacktivism), 경쟁사 웹 사이트를 공격해 장시간 사용이 불가능하도록 하는 영업 방해 등으로 그 목적이 다양해졌습니다.

[그림 1] DDoS 공격의 변화

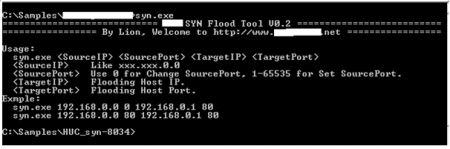

공격 기법도, 과거에는 간단한 CommandLine 형태였으며 공격을 위해서는 수작업으로 공격 대상 시스템의 IP 주소 등을 직접 입력했습니다. 그리고 분산된 DoS 공격을 위해서는 Batch 작업을 할 수 있도록 별도의 스크립트를 작성해야 했기 때문에 단시간에 대규모의 공격을 수행하기가 어려웠습니다.

[그림 2] 중국에서 제작된 CommandLine DDoS 공격 툴

하지만 시대가 바뀌고 컴퓨터 기술이 발전함에 따라 CommandLine 형태에서 벗어나 윈도우 시스템에서 간편하게 실행이 가능한 GUI 형태로 변했으며, 단순한 SYN 플러딩(Flooding) 방식 이외에도 UDP 플러딩과 ICMP 플러딩 방식이 이용됐습니다.

[그림 3] 윈도우 GUI 기반 DoS 공격 툴

이러한 특정 공격 툴들에 의존한 공격은 IT 기술의 발전과 더불어 더욱 강고해졌습니다. 특히 우리나라는 IT 기술과 환경이 매우 빠르게 발전하여 가정에서도 기가비트급의 네트워크 대역폭을 사용할 수 있어 단시간에 분산된 대용량의 네트워크 트래픽을 유발하기 좋은 환경입니다.

[그림 4] 중국에서 제작된 DDoS 공격 기능이 포함된 악성코드 생성기

악성코드에 감염되면 공격자에 의해 완벽하게 제어가 가능한 좀비 PC가 된다. 좀비 PC는 단순한 원격 제어와 키로깅(Keylogging) 기능 외에도 C&C(Command and Control) 서버의 조종에 의해 언제 어디서나 대규모의 DDoS 공격을 재빠르게 감행할 수 있습니다.

DDoS 공격에 의해 발생하는 네트워크 트래픽 역시 SYN과 UDP 패킷 또는 ICMP와 TCP 패킷이 복합적으로 결합된 형태의 패킷을 발생시켜 DDoS 장비에서 탐지하고 대응하기가 더욱 어려워졌습니다. <Ahn>

* 더 자세한 사항은 안랩홈페이지를 참고하세요.

'AhnLab 보안in' 카테고리의 다른 글

| 안랩에서 알려주는 스위스 기업의 전자 서명을 도용한 악성코드 (0) | 2020.04.15 |

|---|---|

| 안랩에서 알려주는 허위 안드로이드 마켓으로 유포되는 악성코드 (0) | 2020.04.15 |

| 안랩에서 알려주는 앱보다 많은 모바일 악성코드의 '위협' (0) | 2020.04.14 |

| 누군가 나를 지켜보고 있다! 웹캠으로 도촬하는 악성코드 발견! (0) | 2020.04.14 |

| 스마트폰의 문자메시지로 전달된 단출 URL (0) | 2020.04.14 |