2010.10.29

북미시각으로 10월 28일 일부 단체들을 대상으로 한 타켓 공격(Targeted Attack)에 어도비(Adobe) 플래쉬 플레이어(Flash Player)에 존재하는 알려지지 않은 제로 데이(Zero Day, 0-Day) 취약점이 악용된 사실이 알려졌다.

이번에 발견된 제로 데이 취약점에 대해 어도비에서도 CVE-2010-3654 보안 권고문 "Security Advisory for Adobe Flash Player, Adobe Reader and Acrobat"을 게시하였으며, ASEC에서는 해당 제로 데이 취약점에 대해 자세한 분석을 진행 중에 있다.

현재까지 파악된 사항으로는 어도비 플래쉬 플레이어에 존재하는 authplay.dll 파일에 의한 코드 실행 취약점이며 해당 취약점에 노출되는 버전은 다음과 같다.

Adobe Flash Player 10.1.85.3

Adobe Flash Player 10.1.95.2

Adobe Reader 9.4 와 9.x 버전들

Adobe Acrobat 9.4 와 9.x 버전들

이번 어도비 플래쉬 플레이어에 존재하는 제로 데이 취약점은 타켓 공격에 악용되었으며 현재까지 알려진 타켓 공격으로 유포된 전자 메일 형식은 다음 이미지와 같다.

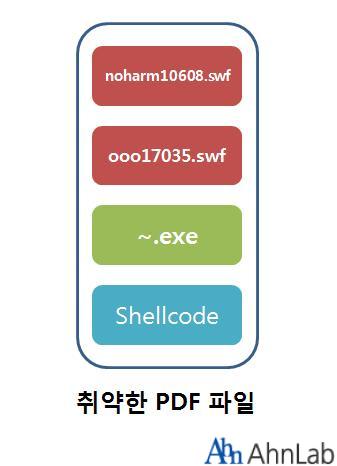

해당 전자 메일의 첨부 파일로 News Release.pdf(241,679 바이트)를 가지고 있으며 해당 PDF 파일은 다음 이미지와 같은 구조로 구성되어 있다.

타켓 공격 형태로 유포된 전자메일에 첨부된 취약한 PDF 파일 내부에는 어도비 플래쉬 플레이어 파일인 SWF 파일 2개와 생성되는 트로이목마 1개 그리고 아래 이미지와 동일한 어도비 플래쉬 플레이어의 제로 데이 취약점을 악용하는 쉘코드(Shellcode)가 포함되어 있다.

취약한 PDF 파일이 실행되면 다음 경로에 파일들이 생성되고 실행된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\~.exe (153,600 바이트)

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\~temp.bat (131 바이트)

생성된 파일들 중 ~.exe (153,600 바이트)는 백도어 기능을 수행하는 트로이목마로서 실행이 되면 다음 파일들이 생성된다.

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\nsunday.exe (153,600 바이트)

C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\nsunday.dll (27,649 바이트)

그리고 윈도우 레지스트리에 다음 키 값들을 생성하여 윈도우 시스템 부팅시에 자동 실행 되도록 하고 있다.

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

nsunday = "C:\Documents and Settings\[사용자 계정명]\Local Settings\Temp\nsunday.exe -installkys"

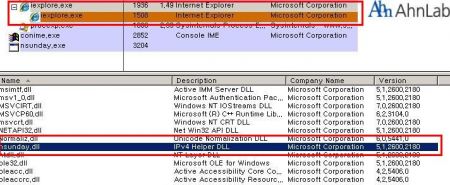

생성된 nsunday.exe (153,600 바이트)가 다시 생성한 nsunday.dll (27,649 바이트)는 다음 이미지에서와 같이 파이어폭스(Firefox), 인터넷 익스플로러(Internet Explorer) 그리고 아웃룩(Outlook) 프로그램이 실행이 되면 아래 이미지에서와 같이 모듈(Module)로 동작하며 감염된 시스템에서 입력되는 키보드(Keyboard) 입력 값들을 모두 가로채게 된다.

가로챈 입력 값들을 미국에 위치한 시스템으로 HTTPS 프로토콜(Protocol)을 이용하여 전송하게 되며, 그 외에 다음의 악의적인 기능들을 수행하게 된다.

네트워크 프록시 서버(Proxy Server) 기능

컴퓨터명(ComputerName), 인터넷 설정(Internet Settings) 정보 유출

실행 중인 프로그램 정보 유출

시스템 강제 종료 및 재시작

이 번에 발견된 어도비 플래쉬 플레이어에 존재하는 제로 데이 취약점을 악용한 악성코드들은 V3 제품군에서 다음과 같이 진단한다.

PDF/Cve-2010-3654

Win-Trojan/Wisp.153600

Win-Trojan/Wisp.27649

어도비에서는 이 번 제로데이 취약점을 제거 할 수 있는 보안 패치를 플래쉬 플레이어는 11월 9일 경 아크로뱃 리더는 11월 15일 경에 배포 할 예정이라고 한다. 그리고 취약점이 존재하는 authplay.dll 파일을 삭제하거나 파일명을 변경하여 보안 패치가 배포 될 때까지 임시 방안을 조치할 것을 권장하고 있다.

Ahn

'AhnLab 보안in' 카테고리의 다른 글

| G20 이슈를 악용한 악성코드 스팸 메일 주의 (0) | 2020.04.10 |

|---|---|

| 공포의 파란화면! BSOD를 아십니까? (0) | 2020.04.10 |

| 남편 눈치 보이는 ‘쇼핑몰 툴바’ 어떻게 없앨까요? (0) | 2020.04.09 |

| 나도 없는 주치의가, 내 컴퓨터에는 있다구? (0) | 2020.04.09 |

| 그녀의 USB가 내 PC에게 준 것은? (0) | 2020.04.09 |