2011.03.09

- 3월 4일 부터 3월 8일 까지 안철수연구소의 생생 르포 현장

- 3.4 디도스 사태 보안 대응 일지

3/3

09:00 ‘스마트 디펜스(ASD)’ 신기술로 악성코드 의심 파일 탐지

11:10 국정원으로부터 DDoS 가능성 문의 접수

15:57 악성코드 드롭퍼(Dropper) 정보 확인 및 유포지 확인, 국정원과 KISA에 유포지 접속 차단 요청, V3 DNA 스캔 신기술에 룰셋 업데이트

16:52 KISA에 악성코드 샘플 전달

19:44 (3월 4일 18:30 공격용 악성코드 진단용) 전용백신 제작

3/4

01:06 (3월 4일 18:30 공격용 악성코드 진단용) V3 엔진 업데이트

01:30 3월 4일 18:30, 40개 사이트 공격 정보 파악, 1단계 비상 대응 체제 돌입

02:04 악성코드 유포지 추가 확인, 국정원과 KISA에 유포지 접속 차단 요청

08:50 변종 악성코드 유포 확인

09:00 3월 4일 10:00 29개 사이트 공격 정보 파악, V3 DNA 스캔 신기술에 룰셋 업데이트

09:30 40개 사이트에 사전 대응토록 경고

10:00 1차 공격 시작

10:30 (3월 4일 10:00 공격용 악성코드 진단용) V3 엔진 업데이트

11:44 (3월 4일 10:00 공격용 악성코드 진단용) 전용백신 배포, 디도스 차단 장비 네트워크 시그니처 1차 배포

13:23 비상 대응 체제 전사 확대(개인고객 및 대표전화, 기업고객 기술지원, 내방고객 대응, 웹사이트 긴급 공지, 언론대응 등)

17:40 디도스 차단 장비 네트워크 시그니처 2차 배포

18:30 2차 공격 시작

“최선의 방어는 사전준비와 신속한 대응으로 피해를 최소화하는 것입니다"

이제 디도스는 안심해도 되냐는 질문에, ASEC의 이호웅 센터장의 긴장 단호한 대답이다. 이번 3.4 디도스 공격은 지난 번과 달랐다. 피해 규모는 지난 7.7 디도스 대란 때보다 작았지만, 훨씬 지능화되고 치밀해져 만만치 않았다. 이번 악성코드는 공격의 종료 시간이 없었으며, 악성코드 자체에 백신의 업데이트를 방해하는 기능이 숨어있기도 하는 등 공격 때마다 달라지는 양상을 보였다. 한마디로, 공격이 2년 전보다 업그레이드 됐다.

안철수연구소를 통해 접수된 하드디스크 손상 신고는 현재까지 99건이다. 한번 파괴 된 하드데이터의 자료는 영영 복구할 수 없다. 각자에게는 돈 이상의 가치를 지닌 정보들일 것이다.

디도스 대란과 같은 상황이 흔한 일은 아니다. 디도스와 같은 규모의 테러가 매일같이 일어난다면, 언제 컴퓨터의 하드디스크가 폭발할지 몰라 PC를 켜는 것에도 전전긍긍하며 살아야 할지 모른다. 트위터나 인터넷 뱅킹이 주는 편리함도 안전함을 빼면 무용지물이 된다. 하지만 인터넷을 탓하랴. 결국 보안이다. 부단히 준비하고 노력하면서, 공격자가 한발 앞설 때 두 발 앞서 방어할 수 밖에 없다.

3월 3일 오전. 안철수연구소의 안랩 스마트 디펜스(ASD)에 악성코드로 의심되는 파일이 탐지 됐다. 두 시간 뒤 국가정보원에서도 같은 샘플에 대한 문의가 들어와 디도스 공격 가능성을 확장했다. 의심 파일에 대한 정밀 분석 결과, 밝혀진 정체는 디도스(DDoS:Distribute Denial of Service)였다. 디도스는 09년 7월 7일 나흘 동안 국내 주요기관의 홈페이지를 다운시키고 개인PC를 손상시켰던 사상 초유의 사이버테러다.

디도스라면, 공격을 사전에 막기란 어려웠다. 공격이 예고 됐다면 최선의 방어는 최대한 신속히 그리고 널리 대응하여 피해 확산을 줄이는 것에 달려 있었다. 분석에서부터 보안 요령을 전달하기까지의 일련의 과정이 군더더기 없이 최대한 빨리 진행하는 것이 관건이었다. 이러한 판단은 지난 7.7 디도스를 온몸으로 겪고 난 후 안랩에 DNA처럼 새겨진 교훈이었다. 디도스를 확신한 후 안철수연구소는 국정원, 방통위, KISA등의 기관과 정보를 공유하고 대응에 나섰다.

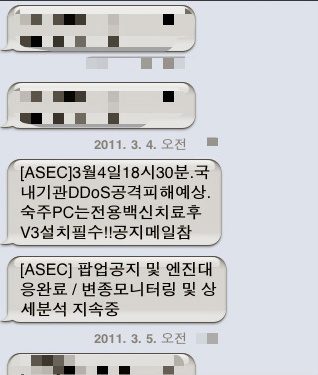

3월 4일 새벽 1시 30분. ASEC-CERT를 포함한 비상대응체제의 모든 구성원에게 긴급문자가 전송됐다. 조시행 상무를 비롯한 연구원들은 동도 트지 않은 출근길을 헤치고 여의도로 향했다. 출근이 아니라 출동이라고 봐도 무난할 거다.

분석과 대응 관련 업무를 하는 직원들은 악성코드가 추가로 유포된 곳이 있는지 파악하던 중, 오전 10시에 공격이 예정 된 새로운 악성코드와 유포지를 찾아냈다. 이와 동시에, 디도스 공격이 예상되는 29개 사이트에 대해 사전에 준비하여 대응할 수 있도록 조치했다. 안철수연구소 보안전문가가 해당 홈페이지 현장에 직접 파견가 지원하기도 했다.

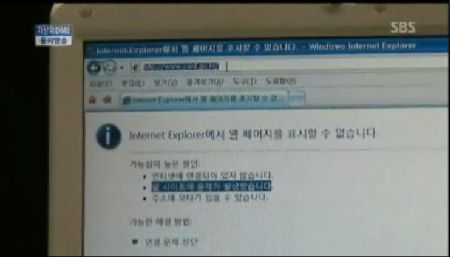

(출처:SBS 뉴스)

DDoS공격 대상에는 안철수연구소 홈페이지(ahnlab.com)도 포함되어 있었다. 즉, 안랩닷컴은 디도스의 대량 트래픽 포화를 차단하면서 백신을 배포하기 위한 트래픽을 제공해야 하는 상황이 됐다. 서비스운용팀은 DPX를 포함 모든 보안장비, 네트워크장비, 서버등을 점검하고 CERT, 네트워크지원팀을 비롯한 협조부서와 통로를 구축, DDoS와의 일전을 하기위한 만반의 준비를 마쳤다.

오전 10시, 예고된 공격이 시작됐고 회사 전체에 긴장감이 고조되었다. 김홍선 대표는 임원들과 함께 상황실에서 자리를 지키며 현장에서 진두지휘하며 시시각각 의사결정을 내렸다. 공격의 여파가 수면위로 떠오르기 시작했다. 공격대상에 포함되어 있던 일부 사이트는 약간의 버벅거림이 있었고 일부는 잠시 서버가 마비되기도 했다. 하지만 지난번 디도스 공격에 비하면 상당히 잘 견뎌주고 있었다.

안철수연구소는 전사적 비상 대응 체제로 전환해 움직이기 시작했다. 평소엔 각 팀이 서로 다른 일을 하고 있는 것 같지만, 이때 바로 안철수연구소 특유의 조직문화가 살아난다. 마치 혈액을 순환 시키기 위해 온 몸의 기관이 움직이는 원리와 비슷하다.

CERT와 ASEC, 보안관제팀이 관제센터로써 최전선에 나가 움직이면 후방의 팀들은 각자 자신의 위치에서 바쁘게 움직이기 시작한다. 쓰나미처럼 밀려 들어오는 고객 문의에 인사총무팀은 대표전화를 지키고, 품질보증팀은 긴급 테스트에 투입되고, 소프트웨어개발실은 고객 원격지원과 콜백지원에 투입되고, 온라인사업팀은 홈페이지 실시간 업데이트에 투입되었다. 기술지원팀은 개인 고객과 기업 고객들의 대응을 위해 바쁘게 움직였고, 커뮤니케이션팀은 국내외 언론, 트위터, 블로그 등 각종 대외 커뮤니케이션 창구로서 소식을 전했다. 모든 부서의 움직임 하나하나가 긴밀하고 중요했다.

오후가 되자 좀비 PC의 확산세가 줄어드는 모습을 보였고, 2차 공격이 예고 된 오후 6시 30분 서버는 생각보다 훨씬 안정적인 흐름을 보였다. - 2편에 이어집니다.- Ahn

-> 3.4 디도스 사이버전쟁, 안철수연구소 전사들의 5박6일 <2>

-> 사진으로 보는 디도스, 사이버 세상 지키는 안철수연구소 24시 현장

-> 김홍선 대표가 말하는 3.4 디도스 현장에서의 3박 4일

'AhnLab Inside' 카테고리의 다른 글

| 안철수연구소 최전방에서 인턴으로 보낸 6개월 (0) | 2020.03.28 |

|---|---|

| 3.4 디도스 사이버전쟁, 안철수연구소 전사들의 5박6일 <2> (0) | 2020.03.28 |

| 일본서 울려퍼진 대~한민국! 안랩 법인 가족들, 한국팀 응원전 (0) | 2020.03.28 |

| 국내 최초 SNS 소셜게임 개척자 고슴도치+ 아시나요? (0) | 2020.03.28 |

| 김홍선 CEO '스마트폰 시대의 IT와 보안' 들어보니 (0) | 2020.03.28 |