“1분기 랜섬웨어 특징은 ‘다양화’, ‘확대’, ‘서비스화’”

- 유포방법 ‘다양화’: 이메일 첨부파일/메신저 등 기존 방법에 응용프로그램/OS/웹 취약점 및 토렌트 등 추가로 효과 극대화

- 유포파일 형태의 ‘확대’: 문서(.doc, .pdf), 화면보호기(.scr) 등 기존 악용 파일에 매크로, 자바스크립트(.js)추가

- 랜섬웨어의 ‘서비스화’: 서비스로서의 랜섬웨어, 라이브 챗, 디자인 개선 등 서비스화 가속

안랩(대표 권치중, www.ahnlab.com)은 올해 1분기 국내 및 해외에서 발견된 주요 랜섬웨어 13종(*)의 특징과 흐름을 분석해 ‘1분기 랜섬웨어 트렌드’를 발표했다.

* 대량 스팸메일로 유포되는 ‘록키(Locky)’, 맥 OS X에서 동작하는 ‘키레인저(Keranger)’등 총 13종(보충자료 참조).

안랩이 발표한 올 1분기 랜섬웨어의 주요 트렌드는 ▲랜섬웨어 유포방법의 ‘다양화’, ▲유포 파일 형태의 ‘확대’, ▲랜섬웨어의 ‘서비스화’ 등이다.

▲ 랜섬웨어 유포방식의 ‘다양화’

“이메일 첨부파일/메신저 전파 등 고전 기법에 각종 응용프로그램, OS, 웹 취약점 및 토렌트 등 유포 방식 증가”

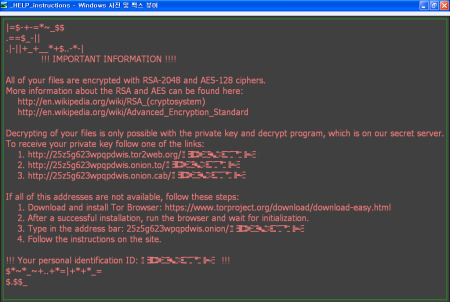

2014년 발견된 크립토락커는 문서파일로 위장한 이메일 첨부파일 및 조직 내부에서 사용하는 메신저 프로그램의 대화 메시지를 통해 전파하는 전통적인 방식을 사용했다. 올 1분기에는 이런 전통적 방식에 더해 OS(운영체제), 응용 프로그램, 웹 서버의 보안 취약점 등을 활용하는 방식이 발견됐다. 또한 국내∙외 웹 사이트와 연계되어 동작하는 광고 사이트의 정상적인 네트워크를 악용하는 멀버타이징(Malvertising), 사용자의 PC가 직접 서버가 되어 사용자끼리 파일을 공유하는 토렌트(Torrent)서비스를 악용하는 등 감염 효과를 극대화 시키기 위한 다양한 시도가 발견됐다.

▲ 유포 파일 형태의 ‘확대’

“문서(.doc, .pdf), 화면보호기(.scr)등 기존 악용 파일에 매크로, 자바스크립트(.js)까지 활용”

초기 랜섬웨어는 문서파일(.doc, .pdf)로 위장하거나, 화면 보호기 파일(.scr)로 유포됐으며, 이는 현재도 꾸준히 발견되고 있다. 올 1분기에는 기존 파일 형태 외에 매크로와 자바스크립트 등을 활용하는 등 유포에 악용되는 파일 형태도 확대됐다. 최근 이슈가 된 록키(locky) 랜섬웨어는 미국, 일본, 중국 등 해외에서 온 송장(invoice), 지급(Payment)등을 위장한 정상 문서파일에 악성 매크로를 포함시켜 실행을 유도해 랜섬웨어를 외부에서 다운로드 하는 방식이 발견된 이후, 첨부파일에 프로그래밍 언어인 자바 스크립트(.js)를 포함시켜 이를 실행하면 랜섬웨어를 다운로드하는 방식의 변종도 발견됐다.

▲ 랜섬웨어의 ‘서비스화’

“랜섬웨어 제작대행, 입금 유도 라이브챗, 수준높은 디자인 등 서비스화 가속”

기존 랜섬웨어에는 없었던 새로운 변화도 나타났다. 먼저, 랜섬웨어를 제작∙배포하려는 사람을 대행해 랜섬웨어를 제작해주는 ‘RaaS(Ransomware as a service)’가 등장했다. 이 제작자들은 랜섬웨어의 전파, 감염 현황에 대한 정보를 ‘고객’에게 제공하기도 한다. 또, 감염자를 대상으로 현재 상황과 입금방법을 상담하는 ‘라이브챗’ 기능을 탑재한 랜섬웨어도 등장했다. 이외에 디자인도 정식 서비스처럼 수준높게 구성해 피해자가 마치 ‘피해 구제 서비스’를 받는 것처럼 착각하도록 제작한 랜섬웨어들도 있었다.

랜섬웨어는 수많은 신변종이 지속적으로 발생하고 있기 때문에 피해를 줄이기 위해서는 ▲수상한 이메일 첨부파일 및 URL 실행 금지, ▲중요한 데이터는 외부 저장장치로 백업, ▲백신 최신 업데이트 유지, ▲운영체제(OS)/SW프로그램의 최신 보안패치 적용, ▲신뢰할 수 없는 웹사이트 방문 자제 등 기본 보안 수칙을 생활화 하는 자세가 필요하다.

안랩 ASEC대응팀 박태환 팀장은 “2013년부터 미국, 중국, 일본, 독일, 영국 등 글로벌 지역에서 피해를 기록한 랜섬웨어는 점점 버전 업그레이드나 다른 영역과 제휴를 하는 등 나름의 실적을 위한 ‘서비스 체계’를 갖춰가고 있다”며 “따라서 앞으로 랜섬웨어는 더욱 교묘해지고 고도화할 가능성이 높아 법인 및 개인 사용자들의 주의가 필요하다”고 말했다.

한편 안랩은 V3 제품군과 기업용 지능형 위협 대응 솔루션인 ‘안랩 MDS’를 통해 현재까지 발견된 다양한 랜섬웨어를 탐지한 실적과 성과를 올린바 있다. 랜섬웨어 피해를 줄이기 위해서는 사용 중인 V3의 엔진 최신 업데이트, MDS 사용 고객은 실행보류(Execution Holding) 기능을 활용하는 것이 좋다.

[보충자료] 1분기 주요 랜섬웨어 13종

|

종류 |

특징 |

|

Ransom32 (랜섬32) |

Ransom32는 자바스크립트(JavaScript) 형태로 제작된 최초의 랜섬웨어로 불린다. 스팸메일에 첨부된 자바스크립트를 실행 시 랜섬웨어를 다운로드 및 실행한다. |

|

CryptoJoker (크립토조커) |

CryptoJoker는 암호화 된 파일의 확장자 뒤에 ‘.crjoker’를 덧붙이는 특징이 있다. 또한, 암호화 후 사용자에게 보여주는 경고창은 영어와 러시아어로 표기한다. |

|

LeChiffre |

기존의 악성코드 및 랜섬웨어와는 달리 공격자가 보안이 취약한 시스템을 찾아 원격으로 접속한 후 직접 감염시키는 형태다. 암호화 된 파일의 확장자 뒤에는 ‘.LeChiffre’ 를 덧붙인다. |

|

TeslaCrypt 3.0 |

TeslaCrypt 3.0은 암호화 된 파일의 확장자 뒤에 ‘.xxx, .TTT, .Micro, .mp3’ 를 덧붙이는 특징이 있다. |

|

7EV3N |

7EV3N은 발렌타인데이 프로모션 티켓 안내로 위장한 이메일을 유포한 후 메일에 첨부된 다운로드 링크를 클릭하도록 유도하여 설치되는 랜섬웨어다. 다양한 종류의 윈도 특수키를 사용할 수 없도록 비활성화 해 재부팅 등을 방해한다. |

|

HydraCrypt (하이드라크립트) |

HydraCrypt는 앵글러 익스플로잇 툴 킷을 활용해 유포되며 암호화 된 파일의 확장자 뒤에 ’.hydracrypt_ID_[8자리 무작위 글자]’ 형태를 덧붙인다. |

|

NanoLocker (나노락커) |

NanoLocker는 이메일에 첨부된 가짜 PDF 파일을 실행하도록 유도하여 감염시키는 특징이 있다. |

|

DMA Locker (DMA락커) |

DMA Locker는 공격자가 의도한 일부 폴더 및 파일 확장자에 대해서는 암호화 되지 않도록 화이트리스트(whitelist) 처리하는 것이 특징이다. |

|

UmbreCrypt (움브레크립트) |

UmbreCrypt 는 이메일에 첨부된 파일 형태로 전파되고, 암호화 된 파일의 확장자 뒤에 ‘umbrecrypt_ID_[감염PC_id]’ 를 덧붙이며, 일부 폴더에 대해서는 암호화 되지 않도록 화이트리스트 방식으로 처리한다. |

|

PadCrypt (패드크립트) |

PadCrypt는 e메일에 첨부된 zip파일 내부에 .pdf.scr 형태의 2중 확장자를 가진 파일을 실행할 경우 설치된다. 화면 좌측에 있는 “Live Chat” 클릭시 별도 창을 통해 채팅기능을 제공하는 특징이 있다. |

|

Locky (록키) |

Locky는 스팸메일로 유명한 다이어(Dyre), 드라이덱스(Dridex) 제작자와 손잡아, 전문적 스팸메일로 유포된다. 첨부파일에 포함된 문서파일에 포함된 매크로를 실행하거나 직접 첨부된 자바스크립트 파일을 실행 시 감염된다. |

|

Keranger (키레인저) |

Keranger는 Mac OS 인 OS X에서 동작하는 랜섬웨어로 암호화 된 파일의 확장자 뒤에 ‘.encrypted’ 를 덧붙인다. 이 악성코드는 오픈소스 토렌트 클라이언트 프로그램인 트랜스미션(Transmission)에 함께 배포되는 것이 특징이다. |

|

Petya |

Petya는 MBR 영역을 변조해 정상적인 부팅이 되지 않도록 한 후 금전을 요구하는 특징이 있다. 이메일 첨부파일을 통해 감염된다 |

'AhnLab News' 카테고리의 다른 글

| 2016.04.17 안랩, 발달 장애 청소년과 함께하는 '사랑의 나들이' 진행 (0) | 2020.04.27 |

|---|---|

| 2016.04.11 안랩, 임직원 건강 증진 위한 ‘다이어트 클럽 시즌 2’ 진행 (0) | 2020.04.27 |

| 2016.04.05 V3 모바일 시큐리티, 출시 2개월여 만에 누적 다운로드 50만 건 돌파 (0) | 2020.04.27 |

| 2016.04.03 안랩, ‘나눔은 실천이다’주제로 임직원 특강 진행 (0) | 2020.04.27 |

| 2016.03.30 안랩, ‘찾아가는 파트너 킥오프 투어’ 프로그램 성황리 종료 (0) | 2020.04.27 |