2011.11.09

안녕하세요. 안랩인입니다. 오늘은 윈도우 커널 제로 데이 취약점을 악용한 Duqu 악성코드에 대해 소개하고자 합니다.

현지 시각 2011년 10월 18일 미국 보안 업체인 시만텍(Symantec)에서는 이란 원자력 발전소를 공격 대상으로한 스턱스넷(Stuxnet)의 변형인 Duqu 악성코드가 발견되었음 블로그 "W32.Duqu: The Precursor to the Next Stuxnet"를 통해 공개하였습니다.

그리고 Duqu에 대해 약 46 페이지의 분석 보고서 "W32.Duqu The precursor to the next Stuxnet" 를 공개하였습니다. 현재 해당 보고서는 현지 시각 2011년 11월 1일부로 1.3 버전으로 업데이트 되었습니다.

시만텍에서는 Duqu 악성코드를 분석하는 과정에서 2009년 발견되었던 스턱스넷 악성코드와 유사한 형태를 가지고 있으며, 동일 인물 또는 제작 그룹에 제작된 것으로 추정되고 있음을 밝히고 있습니다.

이번에 발견된 Duqu는 스턱스넷과 같이 산업 제어 시스템과 관련된 코드와 자체 전파 기능은 존재하지 않았습니다. 그러나 C&C(Command and Controal) 서버를 통해 원격 제어가 가능하며, 키로깅(Keylogging)을 통해 정보를 수집할 수 있는 기능이 존재합니다. 그리고 시스템에 감염된지 36일이 지나면 자동 삭제하는 기능도 포함되어 있습니다.

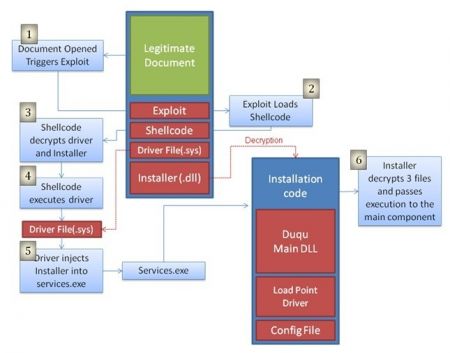

최초에 배포된 분석 보고서에서는 Duqu의 감염 경로가 자세히 밝혀지지 않았으나 블로그 "Duqu: Status Updates Including Installer with Zero-Day Exploit Found"를 통해 아래 이미지와 같이 마이크로소프트 윈도우(Microsoft Windows)에 존재하는 알려지지 않은 제로 데이(Zero Day, 0-Day) 취약점을 악용한 것으로 밝혔습니다.

해당 제로 데이 취약점은 마이크로소프트 워드(Microsoft Word) 파일을 이용한 윈도우 커널(Windows Kernel) 관련 취약점으로 윈도우의 Win32k 트루타입 폰트 파싱 엔진(TrueType font parsing engine)에 존재하며 이로 인해 임의의 코드 실행이 가능합니다.

현재 해당 취약점은 CVE-2011-3402로 마이크로소프트에서는 "Microsoft Security Advisory (2639658) Vulnerability in TrueType Font Parsing Could Allow Elevation of Privilege" 보안 권고문을 통해 자세하게 공개하였습니다.

그리고 추가적으로 마이크로소프트에서는 "Microsoft Security Advisory: Vulnerability in TrueType font parsing could allow elevation of privileges"를 통해 임시적으로 해당 취약점을 제거할 수 있는 Fix It 툴을 공개하였습니다.

현재 V3 제품군에서는 해당 Duqu 악성코드들을 다음의 진단명으로 진단하고 있습니다.

Win-Trojan/Duqu.6656

Win-Trojan/Duqu.68096

Win-Trojan/Duqu.24960.B

Win-Trojan/Duqu.29568

Win-Trojan/Duqu.24960

Win-Trojan/Duqu

Win-Trojan/Agent.85504.HN

Worm/Win32.Stuxnet

해당 취약점은 보안 패치가 제공되지 않는 제로 데이 상태이며, 다른 악성코드나 보안 위협에서 해당 취약점을 악용할 가능성도 있음로 해당 Fix It을 통해 취약점을 제거하는 것이 중요합니다.

그러나 해당 Fix It은 임시적인 방편임으로 향후 정식 보안 패치가 배포 될 경우에는 해당 보안 패치를 설치하는 것이 필요합니다. <Ahn>

* 해당 콘텐츠는 ASEC 블로그 에서 작성했습니다.

'AhnLab 보안in' 카테고리의 다른 글

| 니트로 보안 위협의 대상이 된 화학업체들 (0) | 2020.04.13 |

|---|---|

| TDL4 코드 감염에 따른 부팅 시 재감염에 대한 분석 (0) | 2020.04.13 |

| Adobe Flash Player 악용 악성코드 발견 (0) | 2020.04.13 |

| 현재까지 4천 4백만개의 악성코드 발견 (0) | 2020.04.13 |

| 당신의 본능을 자극하는 악성코드 (0) | 2020.04.13 |