2011.11.28

안녕하세요. 안랩인입니다. 2011년 말이면 국내에 보급된 스마트폰 및 스마트패드가 2000만 대에 육박할 것으로 예상되고 있습니다. 인터넷이 기업 비즈니스의 중심으로 자리잡으면서 IP 기반 애플리케이션의 수요도 증가하고 있습니다. VoIP 가입자의 수는 이미 1000만 명을 넘어섰고, 향후 2~3년 내에 기존 PSTN 가입자 수를 훌쩍 넘어설 것으로 예측되고 있습니다. 또한 화상회의, IPTV 등 멀티미디어 서비스뿐만 아니라, 화상 메신저, 웹하드 등을 스마트폰이나 태블릿 PC 같은 모바일 단말기와 결합해 내부 커뮤니케이션에 이용하는 사례가 늘고 있습니다.

IP 기반의 단말기와 애플리케이션의 증가에 힘입어 IP 트래픽의 규모 역시 급증하고 있습니다. 시스코 VNI 센터에 따르면, 2015년 전 세계 IP 트래픽의 규모가 현재보다 4배 이상 커질 것으로 전망됩니다. 현재 월 20엑사바이트(Exabyte, 테라바이트의 100만 배)에서 2015년이 되면 월 80엑사바이트 이상이 될 것으로 예상하고 있습니다. 현재 대기업/공공기관 데이터센터의 트래픽 규모는 5G~10G 수준이지만, 향후 IP 트래픽의 증가율을 고려하면 2015년에는 20G~40G를 넘을 것으로 예상됩니다. 그러므로 대용량 방화벽을 도입할 때는 반드시 향후 3~5년을 고려하여 수십 기가바이트 이상의 트래픽을 안정적으로 처리할 수 있는 제품을 선택해야 합니다. 안랩 트러스가드 10000P(AhnLab TrusGuard 10000P)는 향후 5년 앞을 내다보고 설계된 차세대 네트워크 보안 솔루션입니다.

세션 수의 증가

네트워크상 단말기와 IP 기반 애플리케이션의 증가는 단말기 간의 연결, 혹은 단말기와 서버 간의 연결을 의미하는 세션(Session) 수의 급증을 가져왔습니다. 전체 세션 수의 급증은 네트워크 장비나 게이트웨이형 보안 장비가 초당 처리해야 하는 초당 세션 수(CPS, Connection Per Second)의 증가를 초래하고 있습니다.

특히 2~3년 전부터 DDoS 공격이 증가하면서 세션 플러딩(Session Flooding)과 같이 서비스 시스템의 세션 처리 자원을 고갈시켜 서비스에 영향을 주는 세션 기반 공격이 주를 이루고 있습니다. 이러한 공격은 다수의 좀비 PC를 이용해 공격 대상 서버로 초당 수만~수십만의 세션을 일시에 발생시킵니다. 이렇게 되면 게이트웨이 최상단에 위치한 방화벽과 라우터가 무력화되고 전체 서비스가 마비될 수 있습니다. 최근 많은 기업들이 DDoS 공격 방어 전용 솔루션을 도입하고 있어 이러한 공격의 많은 부분이 필터링되고 있지만, 서비스 장애의 위험은 여전하다고 볼 수 있습니다.

세션 수가 증가함에 따라 게이트웨이형 네트워크 장비나 보안 장비들의 초당 처리 가능 세션 성능에 대한 중요성이 부각되고 있습니다. 일례로, 네트워크 최상단에 위치하는 L4~L7 스위치의 경우 10G급 모델의 초당 처리 가능한 세션 수가 최소 30만 이상인 것으로 조사되고 있습니다. 방화벽도 글로벌 유명 벤더의 대용량 모델은 초당 35만 개 정도의 세션을 처리할 수 있다고 알려져 있습니다.

[그림 1] 전 세계 IP 트래픽의 변화 추이 (출처 : 시스코 VNI, 2011.10.26)

트래픽뿐만 아니라 네트워크상 IP 기반 단말기의 수가 증가함에 따라 CPS(Connection Per Second), 즉 초당 처리 가능한 세션 수의 중요성도 점차 커질 것입니다. 통상적으로 트래픽과 세션 수는 비례합니다. 현재 대형 데이터센터나 클라우드센터의 CPS는 최대치일 때 5만~10만 정도입니다. 향후 3~5년 후에는 20~40만 정도로 성장할 것으로 예상됩니다.

그러므로 대용량 방화벽을 도입할 때는 최대 패킷 처리 성능뿐만 아니라 해당 장비의 CPS 용량이 3~5년 후에도 충분한지 반드시 체크해야 합니다.

소형 패킷의 증가

최근 가상화 기술(Virtualization)의 바람을 타고, 데이터나 서비스의 중앙집중형 모델인 클라우드센터 구축이 각광을 받고 있습니다. 클라우드센터나 데이터센터에는 다양한 서비스와 애플리케이션들이 집결해 있고, 이로부터 유발된 여러 가지 트래픽이 공존하고 있습니다.

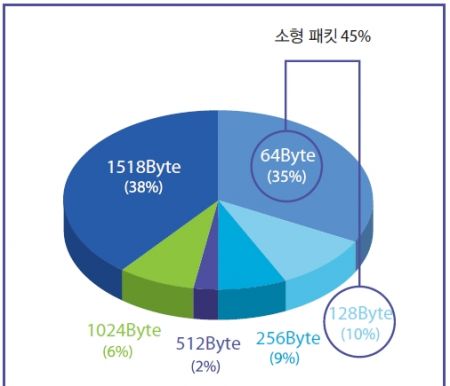

네트워크상에 흐르는 패킷도 64바이트 크기의 소형 패킷부터 1518바이트 크기의 대형 패킷까지 고르게 분포하고 있습니다. 또한 최근 프래그먼트 패킷(Fragment packet) 위주의 공격성 트래픽의 증가는 소형 패킷의 비율을 높이는 데 일조하고 있습니다. 국내 한 데이터센터의 패킷 분포를 살펴보면 64바이트 소형 패킷이 35%, 128바이트 패킷이 10%, 그리고 1518바이트 패킷이 38% 정도를 차지하는 것으로 나타났습니다.

[그림 2] 데이터센터의 크기별 패킷 분포 분석 (출처: 안철수연구소)

소형 패킷은 서비스 구간에 존재하는 여러 유형의 네트워크 장비나 보안 장비의 리소스를 상대적으로 많이 소모합니다. 이는 동일한 양의 트래픽이 흐른다 하더라도 1518바이트 패킷으로 구성되었을 때보다 64바이트 패킷으로 구성되었을 때 처리해야 할 패킷의 수가 20배 이상 더 많아지기 때문입니다. <Ahn>

* 더 자세한 내용은 안랩홈페이지 를 참고해 주시기 바랍니다.

'AhnLab Inside' 카테고리의 다른 글

| 2012년의 스마트폰 "이렇게 변한다" (0) | 2020.03.30 |

|---|---|

| 안철수연구소, 망분리 솔루션 ‘트러스존’ 기술 2종 특허 획득 (0) | 2020.03.30 |

| 구글+ VS 페이스북 페이지 비교! (0) | 2020.03.30 |

| 안철수, CEO 퇴임 후 첫 전사 이메일에 담긴 의미 (0) | 2020.03.30 |

| 악성코드도 두렵지 않은 윈도우 만들기 (0) | 2020.03.30 |