2010.04.13

소셜 네트워크 서비스 공격

정보의 공유, 소통의 문화. 21세기를 대표하는 키워드 중 하나이다. 수많은 사람들이 온라인 상에서 동시다발적으로 소통의 바다속에 뛰어들고 있는 것이다. 과거 메신저, 온라인 카페, 뉴스그룹 등으로 대변되는 소셜 네트워크 서비스(SNS, Social Network Service)의 3대 대표주자로는 페이스북(Facebook), 트위터(Twitter), 마이스페이스(Myspace)을 들 수 있다.

이러한 인맥 네트워크는 참여한 사용자들은 쉽게 서로를 신뢰하고 있어 사이트 내에서 오고가는 대화내용이나 실행파일들에 대한 보안경계심이 상대적으로 낮을 수 밖에 없다. 그만큼 인맥 네트워크 내에서의 공격 성공확률이 높기 때문에 피해 사용자의 인맥을 통해 공격을 빠르게 확산시킬 수 있어 대규모 공격 수행이 가능해진다. 따라서, 공격자들도 보다 더 많은 관심을 갖고 소셜 네트워크 서비스에 대해 꾸준히 연구하고 공격하고 있다.

서비스 거부 공격

2009년 8월 트위터 서비스가 오전(현지시간) 해커들의 공격을 받아 먹통이 됐다. 6일(미국 동부시간 기준) 이날 오전 11시 30분까지 최소 2시간 이상 트위터 서비스에 접속되지 않았는데, 트위터측은 DDoS(distributed denial-of-service; 분산 서비스 공격) 공격이 원인이었다고 밝혔다.

이에 따라 트위터를 사용하던 사람들은 사이트 상태를 알기 위해 페이스북에 대거 글을 올리기 시작했는데, 페이스북 역시 DDoS 공격으로 일부 서비스가 차단되기도 했다.

트위터/구글 뉴스그룹 이용 봇넷

최근에 발견된 SNS를 이용한 봇넷의 특징은 다음과 같다.

v ■ 트위터를 이용한 봇넷 C&C (2009.08)

C&C 명령 전달 방식: RSS 활용, Base64 인코딩 처리되어 탐지가 어려움

v ■ 악성코드 유포 방식: TinyURL 활용, Base64 인코딩된 압축파일(ZIP)로 탐지가 어려움

v ■ 악성코드: 해외 은행 관련 정보유출 트로이목마 (Win-Trojan/Banc)

v ■ 구글 뉴스그룹를 이용한 봇넷 C&C (2009.09)

C&C 명령 전달 방식: RC4 스트림암호화 후 Base64 인코딩 처리되어 탐지가 어려움

미국 시각 8월 13일 소셜 네트워크 서비스(Social Network Service)인 트위터(Twitter)를 이용하여 악성코드에 감염된 좀비(Zombie) 시스템들의 네트워크인 봇넷(Botnet)으로 조정 명령들을 송신하는 것이 발견되었다. 분석 당시 송신한 명령으로는 특정 도메인에서 다수의 특정 파일을 다운로드 하는 명령이 존재하였다. 트위터의 RSS 기능을 이용해 좀비 시스템에 다른 악성코드를 다운로드 하도록 하여 감염을 시도한 것으로 분석된다.

해당 파일들을 다운로드하여 확인한 결과 아래 이미지와 같은 Base64로 인코딩 되어 있는 ZIP압축 파일이었다 해당 파일들을 디코딩해서 압축을 풀면 UPX로 실행 압축되어 있는 gbpm.exe 파일이 생성 (V3: Win-Trojan/Banc)된다. 해당 악성코드가 실행되면 DLL 파일 1개를 생성해서 웹 브라우저인 인터넷 익스플로러(Internet Explorer)와 파이어폭스(Firefox)가 특정 금융 관련 웹 사이트에 접속이 이루어지면 사용자가 입력하는 키보드 입력 값을 후킹하는 기능을 수행한다.

<그림> 트위터(Twitter)를 이용한 봇넷

또한, 9월 11일 구글(Google)의 그룹(Group) 서비스를 이용하여 특정 명령을 수신하는 악성코드가 발견되었다. 이번에 발견된 Grups 트로이목마(Win-Trojan/Grups)는 DLL 파일로 비주얼(Visual) C++ MFC(Microsoft Foundation Class library)로 제작되었으며 실행 압축은 되어있지 않다. 그리고 Rundll32.exe 를 이용해 자신을 실행하도록 되어 있다.

해당 악성코드는 중국에서 제작된 것으로 추정되는 특정 뉴스그룹(Newsgroup)에 접속하여 해당 그룹에서 게시한 RC4 스트림으로 암호화한 후 Base64로 인코딩한 게시물을 읽어들여 공격자가 지정한 특정 명령을 수신하여 실행하도록 되어 있다.

사회공학적 기법

이메일을 통한 악성코드 유포, 피싱 등 기존의 사회공학적 공격 기법이 소셜 네트워크 서비스에도 그대로 적용되고 있다.

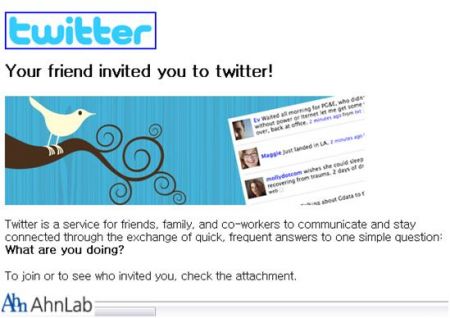

6월 17일 해외에서 발견되었던 소셜 네트워크 서비스(SNS, Social Network Service)로 유명한 트위터(Twitter)의 초대 메일로 위장한 악성코드가 9월 28일 오전 국내에서 다시 발견되었다.

<그림> 트위터(Twitter)의 초대 메일로 위장한 악성코드

위와 같은 전자 메일을 통해서 전파되며 해당 전자 메일에는 Invitation Card.zip 이라는 파일이 첨부되어 있다. 해당 첨부 파일의 압축을 풀면 attachment.chm<다수의 공백>.exe 또는 attachment.pdf<다수의 공백>.exe 라는 351,232 바이트 크기의 파일이 생성된다. 해당 악성코드가 실행이 되면 외부에 존재하는 시스템에서 또 다른 악성코드인 Virut 바이러스를 다운로드 한 후 실행하여 시스템에 존재하는 정상 파일들의 감염을 시도한다.

또한, 2009년 10월 27일부터 현재까지 대표적인 소셜 네트워크 서비스(Social Network Service)인 페이스북(Facebook)과 마이스페이스(MySpace)를 사칭하는 악성 이메일이 지속적으로 유포 중에 있다.@

<그림> 페이스북(Facebook)의 계정관리 메일로 위장한 악성코드

<그림> 페이스북(Facebook)의 계정관리 메일로 위장한 악성코드

※ 본 원고의 저작권은 한국인터넷진흥원(KISA)과 안철수연구소 시큐리티대응센터(ASEC)에 있습니다.

김지훈시큐리티 분석가 필자의 다른 글 보기

안철수연구소의 시큐리티대응센터에서 취약점, 악성코드 및 네트워크 위협 분석을 담당하고 있다. 안철수연구소의 “안랩 칼럼니스트”뿐만 아니라, 다수의 보안 강연 및 컬럼니스트로 활동하고 있다. 일반인들이 쉽게 이해할 수 있도록 보안지식을 전파하는 "전문 보안교육전문가"가 되는 것이 그의 소박한 꿈이라고 한다.

위 글은 안랩닷컴

페이지에서도 제공됩니다.

안랩닷컴 보안정보 中 보안포커스 / 전문가 칼럼

[악성코드, 이렇게 움직인다.#5] 그녀를 믿지마세요! SNS를 통한 공격

보안에 대한 더 많은 정보 안랩닷컴에서 찾으세요

'AhnLab 칼럼' 카테고리의 다른 글

| 오픈소스 보안프로그램 종류와 안전성은? (0) | 2020.04.22 |

|---|---|

| 시애틀이 '가장 위험한 온라인 도시'라고? (0) | 2020.04.22 |

| 디도스 공격이 왜 보안문제에서 위협적일까? (0) | 2020.04.22 |

| 사회공학 악성코드, 수상한 이메일 열지 마세요 (0) | 2020.04.22 |

| 제로데이 취약점 범죄 공격이 급증하는 이유 (0) | 2020.04.22 |