2012.02.12

안녕하세요. 안랩인입니다. 2012년 2월 10일 미국 보안 업체인 시만텍(Symantec)에서는 블로그 "New Targeted Attack Using Office Exploit Found In The Wild"을 통해 마이크로소프트(Microsoft)에서 2011년 9월 공개한 보안 패치 "Microsoft Security Bulletin MS11-073 Microsoft Office의 취약점으로 인한 원격 코드 실행 문제점 (2587634)" 취약점을 악용한 타겟 공격(Targeted Attack)을 발견되었음 공개하였습니다.

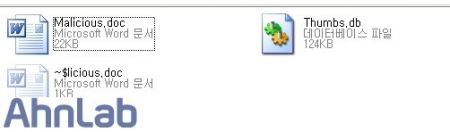

해당 MS11-073 취약점을 악용한 타겟 공격은 이메일을 통해 진행되었으며 ZIP으로 압축된 첨부 파일에는 아래 이미지와 같이 취약한 워드(Word) 파일과 fputlsat.dll(126,976 바이트)이 포함되어 있었습니다.

현재 ASEC에서는 해당 취약한 워드 파일에 대한 자세한 분석을 진행 중이며 관련 정보는 업데이트 할 예정입니다.

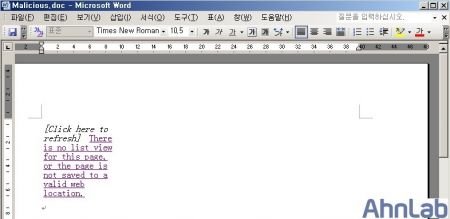

취약한 워드 파일을 fputlsat.dll(126,976 바이트)와 동일한 폴더에서 열게 되면 아래 이미지와 같은 워드 파일이 실행됩니다.

해당 취약한 파일이 실행되면 아래 이미지와 동일하게 fputlsat.dll(126,976 바이트)은 삭제되고 정상 Thumbs.db 파일이 생성됩니다.

그러나 실제로는 해당 취약한 워드 파일에 의해 윈도우 임시 폴더(Temp)에 ~MS2A.tmp(76,800 바이트)이 생성됩니다.

생성된 ~MS2A.tmp(76,800 바이트) 파일은 다시 윈도우 폴더(C:\WINDOWS\)와 윈도우 시스템 폴더(C:\WINDOWS\system32\)에 iede32.ocx(13,824 바이트)을 생성하게 됩니다.

* 더 자세한 내용은 ASEC홈페이지를 참고하세요

'AhnLab 보안in' 카테고리의 다른 글

| 사용자 PC의 문서파일을 탈취하는 악성코드 발견 (0) | 2020.04.14 |

|---|---|

| 윤리적인 해커가 되는 방법! (0) | 2020.04.14 |

| 안철수연구소에서 알려주는 실전 패킷 분석 (0) | 2020.04.14 |

| 안랩에서 알려주는 간단한 명령어로 좀비 PC 확인 방법! (0) | 2020.04.14 |

| 불량 백신에 의한 피해는 어떻게 발생하나요? - 요금청구편 - (0) | 2020.04.14 |