2011.11.24

안녕하세요. 안랩인입니다. 오늘은 배너광고를 통한 악성코드 유포사례에 대해서 소개 하고자 합니다. 안철수연구소는 ASEC 블로그를 통해서 배너광고를 통한 악성코드 유포사례에 대해서 여러차례 다룬 바 있으며 이번에 발견된 사례도 기존과 크게 다르지 않습니다.

악성코드 유포는 어떻게?

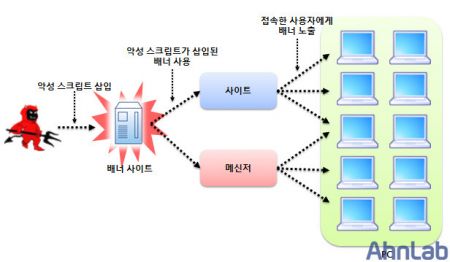

이번에 발견된 사례는 아래 그림과 같은 형식으로 유포가 되었습니다.

[그림 1] 배너광고를 통한 악성코드 유표과정

악성코드 감염은 어떻게?

[그림 1]처럼 악성 스크립트가 삽입된 배너광고에 노출된 PC가 만약 보안 취약점이 존재했다면 악성코드에 감염되었을 확률이 높습니다.

[그림 2] 배너에 삽입된 악성 스크립트

악성 스크립트가 정상적으로 동작하면 브라우저 버전, 취약점등 조건에 따라 최종적으로 아래 주소에서 악성코드를 다운로드 및 실행합니다.

http://***.78.***.175/Ags/AGS.gif

배너광고에 노출된 PC에 악성코드를 다운로드 및 실행하기 위해서 사용된 취약점은 아래와 같습니다.

※ CSS 메모리 손상 취약점(MS11-003, CVE-2010-3971)

http://technet.microsoft.com/ko-kr/security/bulletin/ms11-003

※ Adobe Flash Player 취약점: CVE-2011-2140

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2011-2140

http://www.adobe.com/support/security/bulletins/apsb11-21.html

위 취약점들을 사용한 악성 스크립트에 포함된 쉘코드는 아래 그림처럼 암호화된 URL가지고 있으며 복호화한 후 다운로드 및 실행하도록 되어 있습니다. <Ahn>

[그림 3] Shellcode의 복호화 루틴

[그림 4] urlmon.URLDownloadToFileA 함수 호출

* 더 자세한 내용은 ASEC 블로그 홈페이지 에서 확인하실 수 있습니다.

'AhnLab 보안in' 카테고리의 다른 글

| 신용 카드 한도 초과 안내 메일로 위장한 악성코드 유포 (0) | 2020.04.13 |

|---|---|

| 웹 서버를 조종하는 '보이지 않는 손' (0) | 2020.04.13 |

| 동의없이 설치되는 불필요한 프로그램들 (0) | 2020.04.13 |

| 니트로 보안 위협의 대상이 된 화학업체들 (0) | 2020.04.13 |

| TDL4 코드 감염에 따른 부팅 시 재감염에 대한 분석 (0) | 2020.04.13 |