2011.04.21

안녕하세요. 안랩인입니다.

악성코드 제작자는 자신이 제작한 악성코드를 유포하여 감염시키기 위해 기술적 측면 외에도 다른 전략을 사용하는데요. 예를 들면 사용자가 잘 알고 있는 제품이나 유명 인사, 회사, 사회적 이슈 등을 악성코드 유포에 사용함으로써 사용자가 의심없이 실행을 하도록 유도하게 합니다.

1. 정상 파일명과 유사하거나 동일한 파일명 사용하는 수법

자주 사용되는 방법은 주로 윈도우 제품에 포함된 파일이나 사용자에게 인지도가 높고 잘 알려진 제품의 정상 파일명과 악성코드 파일명을 유사하거나 동일하게 생성하여 사용자를 현혹합니다.

아래는 v3 lite 제품의 파일인 것처럼 사용자를 속이기 위해 v3lite.exe라는 파일명을 가진 악성코드입니다.

[그림 1] v3 lite의 제품의 파일인 것처럼 위장한 악성코드

2. 파일 버전 정보를 정상 파일의 정보로 위장하는 수법

악성코드는 파일 버전 정보를 정상 파일의 버전 정보인 것처럼 위장하여 사용합니다. 언뜻 보기에 정상 파일의 버전이여서 사용자는 의심을 하지 않게 됩니다.

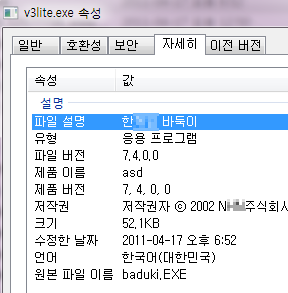

아래는 v3lite.exe 파일명을 가진 상기 악성코드의 버전 정보입니다. 국내의 모 IT 기업의 파일인 것처럼 버전을 위장하고 있습니다.

[그림 2] 정상 파일 버전인 것처럼 위장한 악성코드

이 외에도 블로그를 통해 알려 드렸던 정상 메일처럼 위장하여 메일에 첨부된 악성코드를 실행하도록 하거나, 메신저를 통해 해킹된 계정으로 쪽지나 대화에 악성코드 유포 URL을 입력하여 사용자가 의심하지 않고 클릭하게 합니다. 또한 특정 프로그램을 불법으로 사용할 수 있도록 유도하여 악성코드를 유포합니다.

이처럼 악성코드 제작자는 상기와 같은 것들을 이용하여 사용자가 파일에 대해 의심을 하지 않게 만든 후 그 파일을 실행하여 시스템을 감염시키도록 유도합니다.

PC를 사용하실 때 자신이 실행하는 파일에 대해서 의심이 될 경우는, 안철수연구소와 같은 백신업체에 신고를 하고, 설치 된 백신및 윈도우 보안 업데이트를 항상 최신으로 유지하도록 합니다. Ahn

'AhnLab 보안in' 카테고리의 다른 글

| 안철수연구소, 2011년 1분기에는 어떤 악성코드들이 출현했나? (0) | 2020.04.11 |

|---|---|

| 안철수연구소, V3제품의 imm32.dll 악성코드 대응방법 (0) | 2020.04.11 |

| 더불어 사는 세상, 장애인을 위한 소프트웨어 (0) | 2020.04.11 |

| 김승주 교수가 전하는 좀비 PC 방지 대책 (0) | 2020.04.11 |

| Active X 과연 믿을만 한가요? (0) | 2020.04.10 |