2013.09.03

2013년 상반기 7대 보안 이슈

|

3ㆍ20과 6ㆍ25, 두 차례의 대규모 보안사고가 2013년 상반기 보안 업계뿐만 아니라 사회 전반에 걸쳐 큰 충격을 주었다. 이러한 대규모 공격 이외에도 인터넷 게임 계정과 인터넷 뱅킹 계정 등 개인정보를 노리는 타깃형 공격이 더욱 지능화되었다. 또한 모바일 기기 사용자들이 늘어남에 따라 모바일 악성코드의 수도 급증하였다. 이 글에서는 안랩의 보안 전문가들이 선정한 ‘2013년 상반기 7대 보안 이슈’를 소개한다. |

정부기관ㆍ언론ㆍ금융기관을 대상으로 한 대규모 보안 사고

2013년 상반기에는 정부기관 웹사이트와 언론사 및 금융기관들을 대상으로 한 대규모 보안 사고가 3월 20일과 6월 25일 두 차례나 발생했다. 이 두 차례의 대규모 보안 사고는 정부기관, 언론사 및 금융기관들과 같이 사회 기반이 되는 산업들이 주 공격 목표가 되었다는 점에서 공통점이 있다. 하지만 세부적인 공격 기법면에서는 서로 다른 형태를 보이고 있다.

우선 3월 20일 발생한 보안 사고는 2011년과 그 이전에 발생했던 대규모 보안 사고 사례와 유사하게 감염된 시스템의 정상적인 가동 방해 및 데이터 파괴를 위해 디스크의 MBR(Master Boot Record)과 VBR(Volume Boot Record)을 특정 문자열로 강제 덮어쓰기를 수행하는 악성코드 유포가 가장 큰 목적이었다.

그러나 6월 25일 발생한 보안 사고는 시스템의 정상적인 가동과 데이터 파괴 목적의 악성코드 유포와 함께 청와대를 비롯한 국내의 정치단체와 정부기관 웹사이트에 대한 대규모 DDoS(Distributed Denial of Service) 공격을 함께 병행한 것이 특징이라고 볼 수 있다.

이 외에 DNS 증폭 DDoS 공격(DNS Amplification DDoS Attack) 및 스크립트 기반의 DDoS 공격이라는 보안 사고에서 볼 수 없었던 새로운 DDoS 공격 기법들이 사용됐다.

메모리 패치 기능을 이용한 인터넷 뱅킹 악성코드

2013년 6월 온라인 게임 사용자 정보 유출 형태의 악성코드에 국내 인터넷 뱅킹 사이트에 대한 정보 유출 기능을 추가한 악성코드가 처음으로 발견되었다. 온라인 게임 사용자 정보 유출 형태의 악성코드가 게임 사이트 외에 다른 웹사이트를 목표로 삼은 시기는 2012년 8월부터이며, 당시에는 언론사 및 정부기관의 서버 관리자 페이지에 대한 정보 유출이 이루어졌다. 기존의 뱅키(Banki) 악성코드가 사용했던 호스트(hosts) 파일을 변조해 허위로 제작된 금융권 웹 사이트로 사용자 접속을 유도하는 방식이었다.

그러나 2013년 처음 발견된 인터넷 뱅킹 사이트 공격 방식은 개별 금융권 웹사이트에서 설치되는 고유한 보안 모듈에 대한 메모리 패치를 수행해 정보 유출이 발생한다. 이러한 공격 기법은 정상적인 인터넷 뱅킹 이용 과정 중 정보 유출이 발생하므로 사용자가 인지하는 것이 어렵다.

국내 소프트웨어 대상 제로데이 취약점 증가

몇 년 전부터 국내 소프트웨어를 대상으로 한 취약점과 이를 악용한 악성코드가 증가하기 시작했고, 이러한 추세는 가속화하고 있다. 문제는 대중적으로 널리 사용되는 제품이 그 대상이라는 점이다. 예를 들어 인터넷 뱅킹에 많이 쓰이는 소프트웨어의 취약점이 발견됐고, 지난 6월 초에는 다른 보안 소프트웨어에서도 보안 취약점이 발견됐다. 그 외에도 동영상 플레이어에서 취약점이 보고돼 업데이트가 권고됐다.

문서 작성 소프트웨어의 취약점을 이용, 문서 파일에 악성코드를 삽입해 공격하는 형태도 꾸준히 기승을 부리고 있다. 전세계적으로 많이 사용하고 있는 MS 오피스 제품군과, 어도비 리더(Adobe Reader, PDF) 등에서도 여전히 발생하고 있으며, 몇 년 전부터는 국내 소프트웨어의 취약점을 악용하는 사례도 점차 증가하고 있다. 국내의 대표적인 문서 작성 소프트웨어인 아래아한글에서 취약점이 눈에 띄게 증가했고, 스프레드시트 프로그램인 '한셀'에서도 올해 6월 처음으로 유사 공격 형태가 발생했다.

이렇게 국내 소프트웨어를 대상으로 한 취약점 공격이 늘어난다는 것은 특정 조직의 내부 기밀 정보 유출을 목적으로 한다는 것을 의미하기도 한다. 국내 문서 소프트웨어는 특히 정부기관에서 많이 사용하고 있기 때문에 공격자 입장에서는 매력적인 대상이다. 게다가 올해 상반기에 발견된 국내 소프트웨어 취약점이 대중적으로 많이 이용되고 있다. 사용 대상이 많은 만큼, 제로데이 취약점을 통해 목표 대상 조직의 정보 획득 또는 특정 목적 달성이 쉬어짐은 두말할 나위 없다.

앞으로도 국내 소프트웨어를 대상으로 한 제로데이 취약점이 증가할 것으로 예상되는 만큼, 각별한 주의가 요구된다.

한국적 특색이 강해지는 모바일 악성코드

지난 2012년의 경우 V3 모바일에 진단이 추가된 악성코드는 문자메시지 발송이나 사용자 정보를 유출하는 유형이 많았다. 이런 유형의 악성코드는 한국 내 사용자만을 대상으로 한 것이라 볼 수 없다. 하지만 올해 상반기에는 한국 내 스마트폰 사용자를 공격 대상으로 한 악성코드가 다수 발견됐다. Android-Trojan/Chest와 Android-Trojan와 SMSStealer의 경우에는 한국 내에서 서비스되는 스마트폰 관련 서비스들을 분석하고 공격한 좋은 예라고 할 수 있다.

이런 유형의 악성코드는 휴대전화를 이용한 소액결제 서비스가 한국 내에서 활성화되어 있으며 그 방식이 주민등록번호, 이름 및 전화번호를 이용한 1차 인증을 거친 후 그 결과로 등록된 스마트폰으로 전송된 OTP(One-Time Password)를 입력해 결제가 이루어지는 서비스의 특징을 잘 이해한 모바일 악성코드 제작자가 한국 내 모바일 사용자 만을 대상으로 제작한 것이다.

파밍과 결합된 온라인 게임 계정정보 탈취 악성코드

2013년 상반기에 발견된 보안 위협들의 특징 중 하나는 개인정보를 탈취하기 위한 공격이 활발했다는 점이다. 상반기 국내에서 가장 많이 발견된 개인정보 탈취 형태의 악성코드는 인터넷 뱅킹 정보를 탈취하는 형태와 온라인 게임 계정정보를 탈취하는 악성코드라고 할 수 있다.

인터넷 뱅킹 정보를 탈취하는 악성코드와 온라인 게임 계정을 탈취하는 악성코드는 오래 전부터 발견되고 있지만, 진보된 형태로 끊임없이 등장하고 있다.

특히 온라인 게임 계정을 탈취하는 악성코드는 윈도우 시스템 파일을 변경하거나 패치하는 형태로 유포됐는데, 이는 사용자에게 발각되지 않도록 위장하기 위한 기법으로, 다수의 온라인 게임 계정 탈취 악성코드가 이같은 방식을 사용하는 경우가 많았다. 그리고 보안 소프트웨어의 진단을 피하기 위해 셀 수 없이 많은 변형들을 유포하거나, 목적 달성을 위해 다양한 보안 소프트웨어 무력화 기법들을 발전시켜 오고 있다.

또한 인터넷 뱅킹 정보 탈취 형태의 악성코드는 정상적인 은행 사이트와 구분이 어려울 정도로 유사한 피싱(Phishing) 웹 사이트를 이용한 방법에서부터 호스트(hosts) 파일 변조 형태, 그 후 hosts.ics로 변화된 형태, 주기적으로 서버(C&C)와 통신해 새로운 파밍 사이트 주소로 갱신하여 IP 차단을 대비하는 등 진보된 형태로 발전돼왔다. 최근에는 보안 모듈을 감시하면서 동작하는 형태로 진화하고 있다.

개인의 중요한 자산 정보를 탈취하려는 악성코드는 점점 진화하며 그 수를 늘려가고 있다. 최근에는 인터넷 뱅킹 정보 탈취형 악성코드와 온라인 게임 계정 탈취형 악성코드가 결합해 금전적 이득을 극대화하는 양상을 보이고 있다.

자바와 인터넷 익스플로러 취약점의 지속적인 악용

2013년 상반기 취약점 위협의 특징은 MS사의 인터넷 익스플로러(Internet Explorer), 어도비(Adobe)사의 플래시 플레이어(Flash Player)와 아크로뱃 리더(Acrobat Reader), 오라클(Oracle)사의 자바(Java) 등 시스템이 아닌 다양한 애플리케이션 상에서 발생하는 취약점들이 다수를 차지한다는 점이다. 이중 인터넷 익스플로러와 자바 애플리케이션 취약점은 2013년 상반기 동안 보고된 취약점 수 면에서도 다른 애플리케이션에 비해 단연 압도적이었다.

2013년 상반기에는 대표적으로 2개의 자바 제로데이 취약점이 주요 이슈가 됐다. 첫 번째 CVE-2013-0422 취약점은 기존에 발표된 다수의 자바 취약점과 유사하게 보안 체크 기능이 누락된 점을 악용해 샌드박스(Sandbox)를 우회하는 취약점이었다. 그리고 쿨 익스플로이트 툴킷(Cool Exploit Toolkit)에서도 악용됐던 두 번째 취약점 CVE-2013-1493은 메모리 충돌(corruption) 오류를 통한 악의적인 행위를 수행한다는 점에서 새로운 특징을 보였다.

CVE-2013-1347 취약점을 포함하는 상반기 동안의 인터넷 익스플로러 취약점들을 살펴보면, 2012년 말부터 지속적으로 발표되는 브라우저 상의 힙 메모리(Heap Memory) 취약점인 use-after-free 취약점들이 다수를 차지하고 있다.

이러한 취약점들은 웹에 접근하는 사용자 PC를 공격 타깃으로 삼는 웹 공격 툴킷(Web Exploit Toolkit)에서 빠지지 않고 적극 활용되는 주요 아이템이기 때문에 정식 보안 업데이트 및 보안 솔루션을 통해 지속적인 주의를 기울여야 한다.

국가간 갈등을 유발하는 인터넷의 사이버 첩보전

2013년 상반기는 소문과 의혹만 무성했던 국가간 사이버 첩보 행위가 조금씩 수면 위로 드러나면서 갈등 양상을 보였다.

뉴욕타임즈는 지난해 10월 중국 원자바오 총리 일가의 재산 보도 후 4개월 간 중국 해커로부터 지속적인 공격을 당했다고 지난 1월 30일 보도했다. 또한 뉴욕타임즈는 미국 보안 업체 맨디언트(Mandiant) 보고서를 인용해 미국 정보 유출 사고의 배후에는 중국 인민해방군 61398 부대가 있다고 지난 2월 19일 보도했다. 이와 더불어 미국 국방부는 지난 5월 중국 정부와 인민해방군이 사이버 첩보 활동에 개입했다고 주장하기도 했다. 이에 따라 미국 내에서는 중국산 네트워크 장비 수입에 대한 규제까지 논의됐다.

6월 초 워싱턴포스트지와 가디언지는 미국의 테러범 적발을 위한 비밀 정보 검색 수집 프로그램인 프리즘(Prism)의 존재를 폭로했다. 6월 10일 포린 폴리시(Foreign Policy)는 NSA 내 중국 해킹 임무 조직이 존재한다고 보도했다. 또한 가디언지는 영국 정보기관이 2009년 G20 회의 때 각국 대표단을 해킹했다고 밝히기도 했다.

시리아 전자군(The Syrian Electronic Army)은 BBC Weather, 가디언, Onion 트위터 계정을 해킹했다. 특히 4월 23일에는 AP 통신 트위터 계정을 해킹해 백악관이 폭발했다는 거짓 트윗을 날려 잠시 주가가 요동치기도 했다.

또한 대한민국에서 발생한 3월 20일과 6월 25일 전산망 장애를 유발한 보안 사고는 북한 정찰총국이 배후에 있다는 의심을 받고 있다.

현재 각국 정부는 증가하는 사이버 위협에 대응하기 위한 조직을 강화하고 있다. 사이버 첩보 행위로 인한 외교 마찰은 향후에도 더욱 강력한 형태로 발생할 가능성이 높다.

2013년 상반기 악성코드 통계

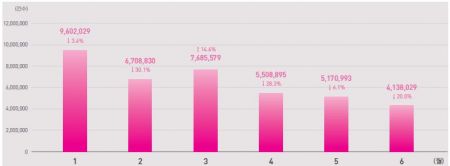

ASEC(안랩 시큐리티대응센터)이 집계한 바에 따르면, 2013년 상반기에 보고된 악성코드 수는 3881만 4355건인 것으로 나타났다.

[그림 1] 2013년 상반기 월별 악성코드 감염 보고 건수 변화 추이

안랩의 웹브라우저 보안 서비스인 사이트가드(SiteGuard)를 활용한 집계에 의하면 2013년 상반기 웹을 통한 악성코드 발견 건수는 모두 6만 2074건이었다.

[그림 2] 2013년 상반기 월별 웹을 통한 악성코드 발견 건수 변화 추이

또한 2013년 상반기 악성코드가 발견된 도메인 수는 1226건이며, 월별 발견 건수는 [그림 3]과 같다.

[그림 3] 2013년 상반기 월별 악성코드가 발견된 도메인 수 변화 추이

2013년 상반기 악성코드가 발견된 URL 수는 4768건으로 집계되었으며, 월별 발견 건수는 [그림 4]와 같다.

[그림 4] 2013년 상반기 월별 악성코드가 발견된 URL 수 변화 추이

아래 [그림 5-1]은 2013년 상반기 동안 접수된 모바일 샘플 중 악성으로 분류되어 V3 모바일에서 진단 가능한 악성코드의 월별 접수 건수이다. 상반기 동안 V3 모바일에 진단이 추가된 모바일 악성코드는 총 67만 3599건으로, 이는 지난 1년 동안 접수된 모바일 악성코드 26만 2718건을 훌쩍 넘는 수치이다([그림 5-2] 참조).@

[그림 5-1] 2013년 상반기 월별 모바일 악성코드 접수량

[그림 5-2] 2012년 전체 vs. 2013년 상반기 월별 모바일 악성코드 접수량 비교

<Ahn>

'AhnLab Inside' 카테고리의 다른 글

| [안랩 카드뉴스] 설 연휴 대참사 막는법_V3모바일시큐리티_갤러리숨김편 (0) | 2020.04.02 |

|---|---|

| 안랩, 19살이 되다! - 안랩 19주년 기념 행사 (0) | 2020.04.02 |

| V3 클리닉, 꼭 알아야 할 기능 6가지! (0) | 2020.04.02 |

| 안랩, 무더위 속 직원들 건강 간식 챙겨 (0) | 2020.04.02 |

| 안랩, 런던 정보보안박람회 InfoSecurity Europe 2013 참가 스케치! (0) | 2020.04.02 |