- ‘견적 / 주문 요청’이라는 제목으로 이메일 발송해 악성 첨부파일 다운로드 유도

- 첨부된 이미지 파일(.img) 압축 해제 후 실행 시 키보드 입력 정보 탈취 악성코드 설치

- ▲출처가 불분명한 메일의 첨부파일 실행 자제 ▲OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 응용프로그램(어도비, 자바 등), 오피스 SW등 프로그램의 최신 보안 패치 적용 ▲최신 버전 백신 사용 등 기본 보안 수칙 준수 필요(*보충자료2 참고)

안랩(대표 권치중, www.ahnlab.com )이 견적서를 위장한 이메일로 유포되는 정보탈취형 악성코드를 발견해 사용자의 주의를 당부했다.

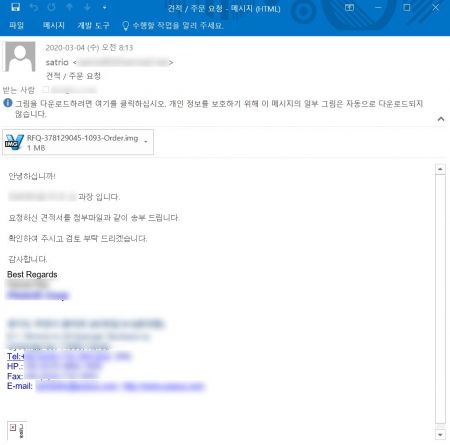

공격자는 특정 기업을 사칭해 ‘견적 / 주문 요청’이라는 제목의 메일을 발송했다. 메일 본문에는 ‘요청하신 견적서를 첨부파일과 같이 송부드린다’는 내용을 포함했다(*보충자료1 참고). 특히 공격자는 실제 기업을 사칭하고 메일 내용도 자연스럽게 작성해 수신자가 의심없이 첨부파일을 다운로드 받도록 유도했다.

첨부된 파일은 이미지(.img)* 파일로, 내부엔 실행 파일(.exe)을 포함하고 있다. 수신자가 견적서로 착각해 압축을 풀고 해당 파일을 실행하면, 악성 파일은 특정 구글 드라이브의 URL에 접속해 악성코드를 추가로 다운로드 받는다. 공격자는 수신자의 의심을 피하기 위해 일반 사용자들에게도 친숙한 구글 드라이브를 이용한 것으로 추정된다.

*img 파일: 한 CD의 내용을 압축하여 한 장의 사진처럼 만든 파일로, 압축 프로그램으로 압축을 해제하여 실행할 수 있다

구글 드라이브에서 다운로드 된 악성코드는 키보드 입력 정보, 클립보드 내용 등 정보를 탈취해 공격자의 서버로 전달한다. 현재 안랩 V3 제품군은 해당 악성코드를 차단하고 있다.

이 같은 악성코드 감염을 방지하기 위해서는 ▲출처가 불분명한 메일의 첨부파일 실행 자제 ▲OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 응용프로그램(어도비, 자바 등), 오피스 SW등 프로그램의 최신 보안 패치 적용 ▲최신 버전 백신 사용 등 기본 보안수칙을 지키는 것이 중요하다.

안랩 분석팀 최유림 주임 연구원은 “코로나19 확산으로 온라인 소통이 많아지면서 직장인들은 이메일을 이용한 공격에 노출되기 쉽다”며 “평소 출처가 불분명한 메일의 첨부파일은 열지 않고 최신 버전의 백신을 사용하는 등 보안수칙의 습관화가 필요하다”고 말했다.

[보충자료 1] 견적/주문 요청으로 위장한 악성메일 이미지

[보충자료 2] 보안수칙 영상

1) 직장인 송장, 급여명세서 메일 주의보

- 송장 및 급여명세서 등으로 유포되는 메일로 인한 피해 예방법 https://youtu.be/i8OVhIJBUdU

2) 컴퓨터 업데이트가 어렵다면? 이 영상을 확인하세요!

- OS(운영체제), 인터넷 브라우저, 오피스SW 업데이트 방법 https://youtu.be/s35TzkCXKpQ

3) 피싱 노답 삼형제를 만난 당신! 미끼를 물지 않을 방법은?

- 피싱 예방법 https://youtu.be/tMvk11Geb1M

'AhnLab News' 카테고리의 다른 글

| 2020.03.20 안랩, 이력서로 위장해 유포되는 넴티(NEMTY) 랜섬웨어 주의 당부 (0) | 2020.05.01 |

|---|---|

| 2020.03.19 안랩, SW코딩강사 무료 교육 프로그램 ‘안랩샘(SEM)’ 10기 개강 (0) | 2020.05.01 |

| 2020.03.09 안랩, V3 활용한 ‘코로나19’ 관련 정확한 정보 알림 진행 (0) | 2020.05.01 |

| 2020.03.06 안랩, 2020년 조직개편 및 신임 연구소장 영입 (0) | 2020.05.01 |

| 2020.03.04 안랩 ‘V3 모바일 시큐리티’, 2020년 첫 글로벌 테스트에서 진단율 만점 기록 (0) | 2020.05.01 |