- 총 435,122개로 지난해 동기 대비 2배 가량 증가

- 유해가능 프로그램(48%), 트로이목마(44.8%)가 전체의 93% 차지

- SMS 내 URL실행 자제, 모바일 백신 실행 및 최신 엔진 유지, 앱 설치 시 평판 확인 등 노력 필요

안랩(대표 권치중, www.ahnlab.com)은 2014년 1분기 안드로이드 기반 스마트폰 사용자를 노리는 악성코드 동향을 발표했다. 안랩은 분석 결과, 전체 수집 건수가 전년 동기 대비 2배 이상 증가(보충자료 1)해 사용자의 주의가 필요하다고 밝혔다.

이번 1분기에 총 435,122개의 안드로이드 기반 악성코드 샘플이 수집되었다. 이는 지난 해 동기 206,628개 대비 2배 가량 증가한 수치이다. 이는 2012년 1분기 11,923개 대비 36배 증가한 것이며, 2012년 전체 악성코드 진단 건수(262,699개) 보다 약 1.7배 가량 증가한 수치이다.

월별로 살펴보면 1월에 99,305개가 수집되었고 2월 231,925개, 3월 103,892개가 수집되었다. 1월과 3월에 비해 2월에 악성코드가 증가한 것은 소치 동계올림픽(2월7일~23일)특수를 노린 악성코드가 급증했기 때문인 것으로 추정된다.

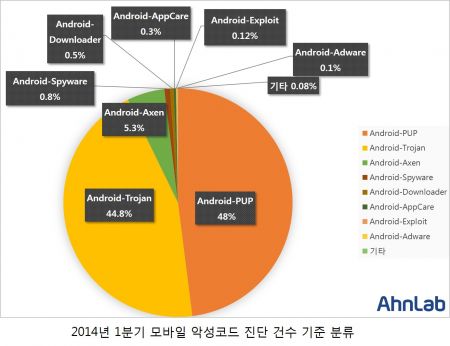

올 1분기 동안 수집된 악성코드를 (진단)건수 기준으로 분류하면, PUP(Potentially Unwanted Program, 유해 가능 프로그램, 보충자료 2 참조)가 20만여 건으로 전체 48%를 차지했다. 이어서 사용자의 스마트폰에 숨어 정보유출, 과금 등 악성 행위를 하는 트로이목마 악성코드의 개수가 19만여 개로 전체의 44.8%를 차지했다. 이 두 가지 악성코드 진단 건수가 전체의 약 93%를 차지하고 있으며, 이어서 사용자 몰래 정보를 수집하는 스파이웨어, 다른 악성코드를 추가로 설치하는 다운로더, 향후 악의적인 목적으로 활용될 수 있는 앱케어 등이 소량씩 발견되며 뒤를 이었다.

수집된 악성코드의 유형별 분포를 살펴보면 트로이목마 유형의 악성코드가 가장 많은 49%를 차지했으며, PUP 유형이 23.3%로 그 뒤를 이었다. 스파이웨어가 이어 11.2%를 기록했고, 앱케어, 백도어 등이 뒤를 이었다. 여기서도 트로이목마와 PUP가 전체의 72% 이상을 차지해 두 가지 악성코드가 유형에서나 진단 건수에서나 높은 비율을 기록했다.

특히, 가장 많은 유형 분포를 보인 트로이목마 중에서는 유명 애플리케이션 설치를 가장해 악성행위를 하는 형태의 악성코드(Android-Trojan/FakeInst)와 오페라 웹 브라우저로 위장한 악성앱(Android-Trojan/OpFake)류의 진단 건수가 많았다.

모바일 악성코드 피해를 예방하기 위해서는, 1) SNS(Social Networking Service)나 문자 메시지에 포함된URL 실행 자제2)모바일 백신으로 스마트폰을 주기적으로 검사3)“알 수 없는 출처[소스]"의 허용 금지 설정 4)서드파티 마켓은 물론 구글 공식 마켓에도 악성앱이 등록될 수 있어 평판을 읽어본 후 설치 5) 스미싱 탐지 전용 앱 다운로드 등이 필요하다.

안랩은 “스마트폰은 항상 네트워크에 연결되어 있고, 뱅킹이나 쇼핑 등 기능 다양화, 개인정보 저장하고 있다. 이를 노린 보안 위협이 점차 증가하고 교묘해지고 있어 사용자들의 각별한 주의가 필요하다”고 사용자 주의를 당부했다. <Ahn>

< 보충자료 >

1. 2011~2014년 월별 스마트폰 악성코드 발견 건수

2. PUP

형식적으로 사용자의 동의를 받고 설치되지만, 사용자가 인지한 프로그램의 설치 목적과 관계가 없거나 필요하지 않은 프로그램을 설치해 시스템에 문제를 일으키거나 사용자의 불편을 초래하는 프로그램. 주로 키워드 검색 도우미, 검색 시 광고 노출, 바로가기 등의 기능을 가지고 있다. 스마트폰 메모리의 상당 부분을 점유하거나 네트워크 트래픽을 과도하게 발생시키거나 인터넷 사용 시 불편을 초래하기도 한다.

'AhnLab News' 카테고리의 다른 글

| 2014.05.08 안랩, 최정예 사이버보안 인력(K-Shield) 양성과정 협력 교육기관 선정 (0) | 2020.04.19 |

|---|---|

| 2014.05.02 안랩 V3 모바일, 만점으로 AV-TEST 글로벌 인증 획득 (0) | 2020.04.19 |

| 2014.04.29 안랩, 1사분기 매출 278억, 영업이익 14억 (0) | 2020.04.19 |

| 2014.04.28 안랩, 5월 연휴 보안사고 대비 ‘3X3 필수 보안수칙’ 발표 (0) | 2020.04.19 |

| 2014.04.22 안랩, 하나의 앱으로 다양한 금융 정보 탈취하는 ‘뉴밴(New ban)’ 발견, 사용자 주의 당부 (0) | 2020.04.19 |