2013.05.13

‘소스포지 (www.sourceforge.net)’는 사용자가 작성한 프로그램의 소스코드를 저장하고, 다른 사람들과 쉽게 공유하도록 웹 기반의 저장공간을 제공하는 소프트웨어 개발 및 배포 사이트다.

최근 국내 게임 관련 언론 사이트를 통해 유포된 악성코드가 해당 사이트를 경유지로 사용했음이 확인됐다. 소스포지에 소스코드가 아닌 악성코드를 업로드해 유포하는 사례가 종종 발생하고 있다는 점에서 사용자들의 주의가 요구된다.

해당 악성코드는 해킹된 게임 관련 언론사 사이트에 접속한 PC에 notice.html을 다운로드하도록 돼 있다. 사용자의 PC에 Java 취약점(CVE-2013-0422)이 존재할 경우 notice.html이 동작해 내부에 포함된 실행파일을 PC에 생성한다.

[그림 1] notice.html 다운로드

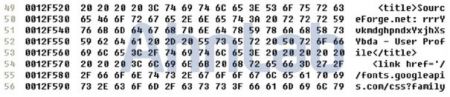

[그림 1]에서 보이는 코드에 의해서 사용자의 PC에 다운로드된 notice.html은 취약점을 가진 applet.jar(CVE-2013-0422)와 HEX 데이터로 구성된 파일을 실행시킨다.

[그림 2] notice.html에 포함된 실행 파일

notice.html이 생성한 실행파일의 내부코드를 살펴보면, 암호화된 것으로 보이는 문자열들이 존재한다. 해당 코드들은 [그림 3]과 같이 복호화 루틴을 거쳐서 복호화된다.

[그림 3] 복호화 루틴

|

암호화된 문자열 -> 복호화된 문자열

01119045119111114108100" → https://sourceforge.net/users/******world |

복호화된 문자열 https://sourceforge.net/users/******world에 접속해 보니 [그림 4]와 같이 계정만 생성된 상태였다.

해당 악성코드를 좀 더 분석해 보면, https://sourceforge.net/users/******world의 웹 페이지 내용을 다운로드한 뒤 [그림 5]처럼 메모리에 저장하는 것을 볼 수 있다.

[그림 4] https://sourceforge.net/users/******world

[그림 5] 메모리에 저장된 웹 페이지

악성코드는 메모리에 저장된 웹 페이지에서 특정 부분을 추출해 복호화(www.*******sic.com/x.gif) 한다.

지금까지의 내용을 정리하면 다음과 같다.

notice.html에 의해서 생성된 악성코드가 실행된 뒤 접속한 [그림 4]의 사이트는 추가로 악성코드를 다운로드하기 위한 주소를 title태그에 암호화해 놓는다. 그런 다음 이 암호화된 URL을 추출 및 복호화하고 추가로 악성코드(x.gif)를 다운로드한다.

다운로드된 x.gif 역시 암호화되어 있으나 복호화하면 [그림 6]과 같이 실행파일임을 알 수 있다. 복호화된 x.gif는 정상 시스템 파일을 교체하고, 특정 온라인 게임 사용자의 계정 정보를 탈취할 목적을 갖고 있다.

[그림 6] 복호화된 x.gif

해당 악성코드는 V3 제품에서는 진단 및 치료가 가능하다.@ <Ahn>

* 이 글의 원문은 안랩홈페이지에서 확인하실 수 있습니다.

'AhnLab 보안in' 카테고리의 다른 글

| 안랩, 탈취된 인증서 악용하는 악성코드 주의보 (0) | 2020.04.17 |

|---|---|

| 트위터 계정 해킹, 이렇게 대응하라 (0) | 2020.04.17 |

| 안랩, 1분기 스마트폰 악성코드 동향 발표 (0) | 2020.04.17 |

| 안랩, 조류독감 안내문 등 문서 위장 악성코드 경고 (0) | 2020.04.17 |

| 공짜 쿠폰 등으로 클릭 유도하는 피싱의 진화 ‘스미싱’ 비상! (0) | 2020.04.17 |