2013.04.18

“ㅇㅇ신문 인사관리부 부장 ㅇㅇㅇ입니다. 우리는 헤드헌팅 회사를 통해 당신에게 연락 드리게 됐습니다. …네트워크 관리자를 초빙합니다. 우리는 더 좋은 작업환경과 대우를 드리겠습니다.”

앞으로는 구인 메일도 꼼꼼히 살펴야겠다. 최근 국내의 한 신문사 인사관리부 부장이 헤드헌팅을 통해 연락을 한다는 내용으로 유포된 IT직 구인 메일에서 악성코드가 발견됐다.

메일은 더 좋은 작업 환경과 대우를 해준다면서 구체적인 대우와 관련된 사항은 첨부파일을 열람해 확인하도록 호기심을 유발하는 전형적인 사회공학적 기법을 이용했다.

고도화된 지능형 타깃 위협(APT) 공격을 위한 악성코드 유포에 이용된 메일 본문은 [그림 1]과 같다. 본문 내용을 자세히 살펴보면, 문법에 맞지 않고 문장이 어색한 부분이 많이 눈에 띈다.

[그림 1] 수신된 메일 내용

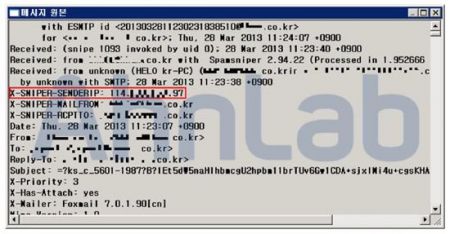

아래 [그림 2]와 같이 메일 원본의 헤더 정보를 살펴보면 발신지 IP(KR)를 확인할 수 있는데, 해당 IP는 TCP 25번 포트가 오픈돼 있었고, 릴레이가 허용돼 있지 않아 외부에서는 메일을 발송할 수 없었다.

대신 해당 IP로 웹사이트를 열면 [그림 3]과 같이 국내 학회 사이트가 접속되는 것을 확인할 수 있다. 악성코드를 유포하는 해당 메일이 발송된 것으로 보면 서버가 해킹되어 APT 공격에 악용된 것으로 판단된다.

[그림 2] 메일 원본 헤더

[그림 3] 메일 발송 IP로 웹브라우징

메일에 첨부된 파일을 압축 해제하면 [그림 4]와 같이 HWP 문서가 보인다. 하지만 해당 파일의 실제 확장자는 exe의 실행파일이었다. 해당 파일을 실행하면 아래와 같은 파일이 생성되고 시스템 시작 시 자동으로 실행되도록 레지스트리에 등록된다.

[그림 4] 압축 해제된 첨부파일

[파일생성]

%Temp%\WINWORD.exe

%Temp%\****모집내용 및 상관대우.hwp

%Temp%\ope1.tmp.bat

%Systemroot%\system32\Microsoft\WindowsUpdate.dll

%Systemroot%\system32\Microsoft\WindowsUpdate.reg

%ALLUSERPROFILE%\DebugLog.log

%ALLUSERPROFILE%\789a2558.dat

[레지스트리등록]

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\WindowsUpdate

"%Systemroot%\system32\Microsoft\WindowsUpdate.dll"

ope1.tmp.bat 파일은 ****모집내용 및 상관대우.hwp[생략].exe 파일을 삭제하는 배치파일이고, WindowsUpdate.reg 파일은 WindowsUpdate.dll 파일을 레지스트리에 등록하기 위한 파일이다.

DebugLog.log 파일은 확인되지 않는 MD5값과 C&C 서버로 보이는 호스트 이름, 포트 정보 등이 담겨 있고, 789a2558.dat 파일은 0바이트 파일로 DebugLog.log 파일에 포함돼 있는 MD5값의 앞 8자리로 파일 이름이 구성돼 있다.

악성코드 감염 시 실행되는 ****모집내용 및 상관대우.hwp 파일은 정상파일으로 [그림 5]와 같이 제목과는 상관없는 신문광고 공개 입찰 내용과 광고 금액이 들어있다.

[그림 5] ****모집내용 및 상관대우.hwp 파일 내용

WindowsUpdate.dll 파일은 rundll32.exe 프로세스에 로드돼 동작하며, C&C 서버(by13.****news.com:443)로 접속한다. C&C 서버로부터 명령 하달 시 시스템 정보 및 키로깅 정보를 유출할 것으로 추정되며, C&C 서버에 해당되는 도메인은 홍콩에서 등록된 도메인이지만, 해당 도메인의 IP는 국내 IP로 확인된다.

해당 악성코드는 V3제품에서 진단 및 치료가 가능하다.@ <Ahn>

이 글의 원문은 안랩 홈페이지에서 확인하실 수 있습니다.

'AhnLab 보안in' 카테고리의 다른 글

| 공짜 쿠폰 등으로 클릭 유도하는 피싱의 진화 ‘스미싱’ 비상! (0) | 2020.04.17 |

|---|---|

| MS 4월 보안패치 업데이트하세요! (0) | 2020.04.17 |

| 인기 게임에 숨어든 ‘좀비PC’ 만드는 악성코드 (0) | 2020.04.17 |

| 안랩,‘3.20 APT공격’관련 고객정보보호 후속조치 발표 (0) | 2020.04.17 |

| 안랩, 불특정 다수를 상대로한 추가 감염 주의 당부 (0) | 2020.04.17 |